Чем крепить цсп к деревянному каркасу: Как крепить цсп к деревянному каркасу

ЦСП плита цена от 1 800 руб.

Цементно-Стружечные Плиты (ЦСП)

|

Обшивка каркаса дома

|

Проверка на огнестойкость

|

Если Вы желаете купить ЦСП по наиболее привлекательным ценам, сотрудничество с нашей компанией не разочарует Вас. Мы предлагаем не только приятные расценки, но и продукцию безупречного качества, которая соответствует нормам.

Если у Вас возникнут вопросы, Вы всегда можете получить грамотную консультацию у наших специалистов.

Что представляет собой ЦСП?

Цементно-стужечная плита – это экологически чистый материал. В них не содержится фенольных, формальдегидных и других ядовитых соединений. Основным химическим вяжущим является цемент.

Изготовление осуществляется методом прессования отформованной смеси, состоящей из стружки древесины хвойных пород, портландцемента, минеральных веществ и воды.

Это прежде всего конструкционный материал, придающий жесткость каркасным конструкциям. В процессе производства стружечно-цементный ковер формируется из четырех слоев: наружные слои из мелких, внутренние из крупных частиц стружки. Далее ковер прессуется.

В процессе производства стружечно-цементный ковер формируется из четырех слоев: наружные слои из мелких, внутренние из крупных частиц стружки. Далее ковер прессуется.

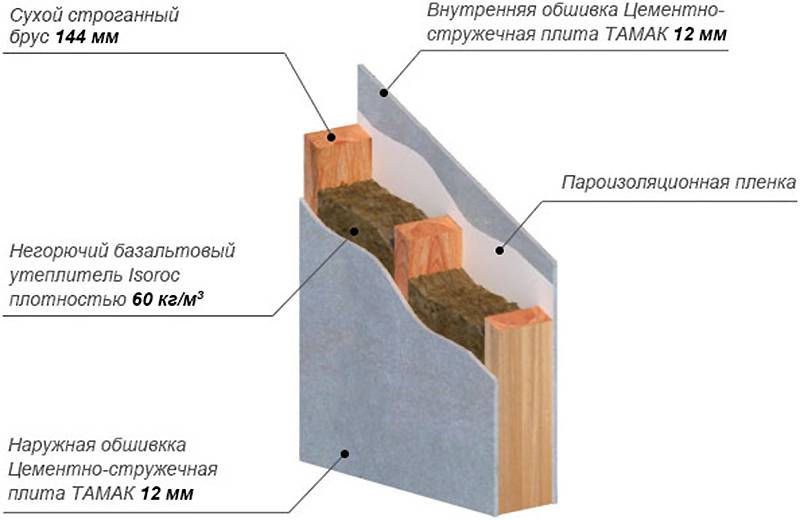

Особенно широкое использование плит в качестве обшивок панелей с деревянным каркасом в малоэтажном домостроении. Плиты придают деревянному каркасу дополнительную жесткость, а также служат в качестве защиты от атмосферных воздействий. Несущие и ограждающие конструкции дома с обшитые этой плитой ввиду ее гладкой поверхности не требуют дополнительной обработки. Поэтому для внешней отделки дома наружные поверхности стен достаточно просто окрасить.

Присутствие в плите антисептика противостоит воздействию грибков, жуков – древоточцев, грызунов. Важно отметить, что эта биостойкость достигается не за счет введения его в состав и не за счет поверхностной обработки антисептиком. Он образуется в плите при превращении цемента в бетон, так как побочным продуктом этого процесса является гидроксид кальция, создающий сильнощелочную среду, препятствующую развитию плесневых грибков.

Благодаря органическому соединению древесины и цемента, являются однородным монолитным материалом без воздушных вкраплений, что обеспечивает высокую теплопроводность. В связи с этим основное применение ЦСП находит в конструкциях, где требуется сочетание высокой прочности и низкого температурного сопротивления материала. Теплотехнические свойства ЦСП характеризуются коэффициентом теплопроводности, который является важнейшим теплотехническим показателем строительных материалов.

Преимущества:

- Придание жесткости каркасу. Возможность применения в сейсмоопасных районах.

- Возможность использования окрашенного ЦСП в качестве наружной обшивки каркасных домов.

- Естественная биойстойкость: стойкость к поражению грибками, насекомыми.

- Легкость финишной отделки благодаря ровной поверхности плит.

- Огнезащита каркасных конструкций.

- Экологически чистый продукт. Пригоден для применения внутри жилых и лечебных помещений.

- Возможность применения во влажных помещениях.

- Возможность подвешивания непосредственно на ЦСП тяжелых полок (до 400 кг на 2 точки подвеса)

- Стойкость к механическим воздействиям.

- Возможность использования во внутренней и наружной отделке помещений с агрессивной биохимической средой (здания сельскохозяйственного назначения).

- Возможность повышение звукоизоляции ограждающих конструкций.

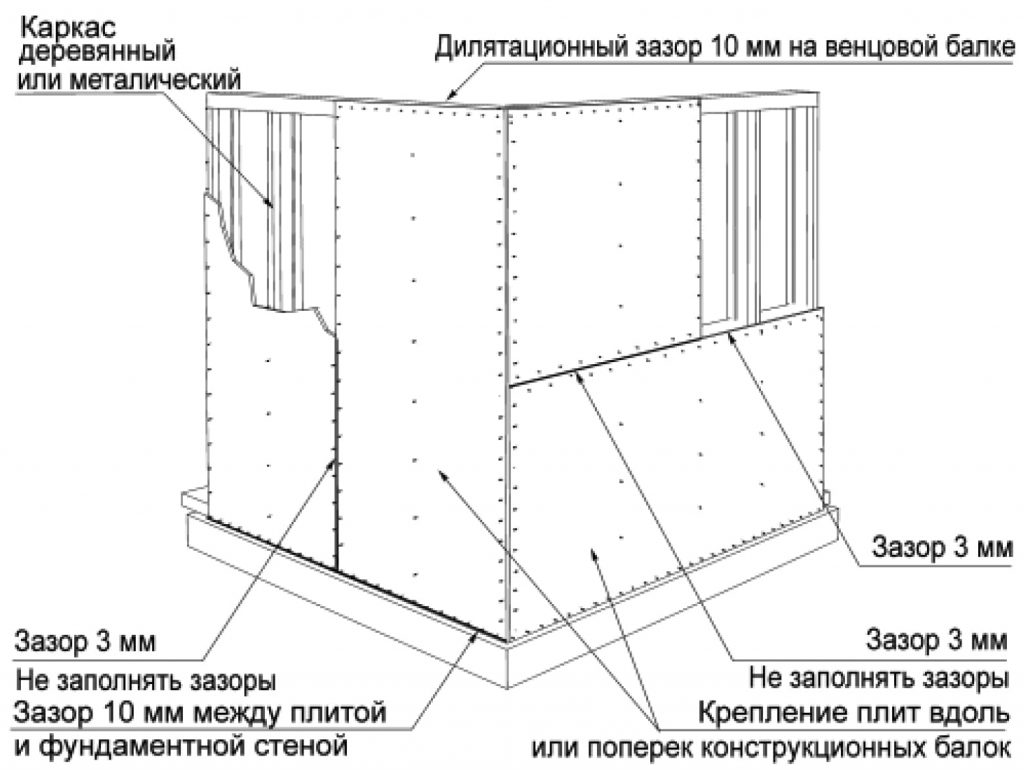

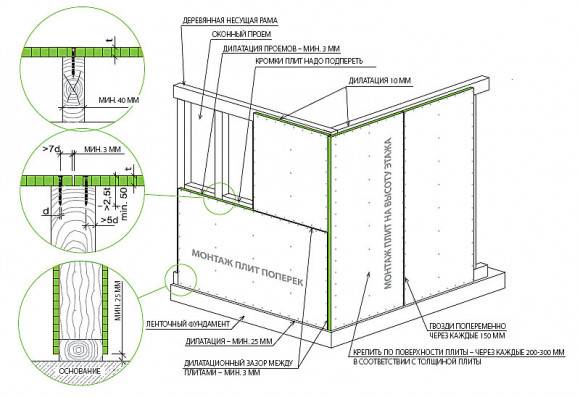

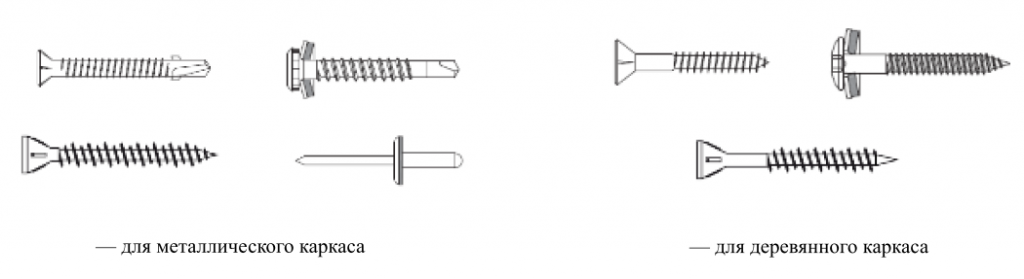

Для крепления необходимо использовать винтовые оцинкованные гвозди от 2,5 мм. Размер гвоздей выбирается из условия, чтобы длина защемленной части была не менее двух толщин листа ЦСП и не менее 10 диаметров гвоздя. Отверстия для шурупов рекомендуется просверлить предварительно с углублениями для их головок диаметром в 1,2 раза больше, чем диаметр шурупа. Для крепления без предварительного сверления отверстий можно применять только шурупы-саморезы, с упроченным острием и потайной головкой, снабженной лезвиями для образования углубления под ее размеры.

Наибольшим спросом на рынке пользуются плиты толщиной 8мм, 10мм, 20мм.

Купить плиты цсп в Казани можно как самовывозом со склада, так и с доставкой непосредственно на ваш объект в оговоренную заранее дату.

Как крепить вагонку

12.09.2019

Отделка

Даже если вы не собираетесь самостоятельно крепить вагонку и планируете доверить работу отделочникам, все равно необходимо иметь представление о том, как это делается. В противном случае, вы не сможете контролировать рабочих и в итоге можете получить не тот результат, который ожидаете.

Подготовка основания

Крепить вагонку непосредственно к стене можно только в тех случаях, когда поверхность имеет ровную плоскость, например, при отделке фанерой или ОСП-плитами. В остальных случаях понадобится каркас, который делают из деревянных брусков.

В остальных случаях понадобится каркас, который делают из деревянных брусков.

Расположение панелей

Наиболее часто вагонку размещают вертикально. Но существуют и другие варианты. К примеру, вагонка, расположенная горизонтально, визуально расширяет пространство. Диагональный способ подходит для тех случаев, когда нужно добиться особого декоративного оформления.

Также известен и комбинированный способ расположения вагонки, когда панели размещаются в разных направлениях.

Варианты крепления

В качестве крепежных элементов можно использовать гвозди, саморезы или кляймеры. Нельзя сказать, что какой-то из этих вариантов лучше или хуже. То, как крепить вагонку, каждый выбирает, исходя из собственных предпочтений.

Сквозное крепление вагонки

Главным преимуществом такого способа является высокая скорость монтажа. Однако в плане эстетики этот вариант нельзя отнести к хорошим. Панели насквозь крепятся гвоздями или саморезами к деревянному каркасу. Соответственно, на их поверхности остаются шляпки, которые портят внешний вид.

Соответственно, на их поверхности остаются шляпки, которые портят внешний вид.

Если уж и использовать данный способ крепления вагонки, то лучше отдать предпочтение саморезам, так как гвозди могут расщепить древесину.

Крепление скрытым способом

В этом случае поверхность панелей остается неповрежденной. Для крепежа используют маленькие гвозди или саморезы. Процедура монтажа выглядит следующим образом:

- Первая панель устанавливается в угол и крепится сквозным способом.

- Там, где панель пересекается с деревянными брусками каркаса, на внутренней стороне паза под углом 45 градусов просверливают отверстие.

- Полученное отверстие используется для того, чтобы прикрепить панель к деревянному каркасу при помощи саморезов или гвоздей. При этом важно, чтобы шляпка была хорошо утоплена и не препятствовала монтажу следующей панели.

- Затем в паз вставляют очередную панель и повторяют процедуру крепления при помощи гвоздей или саморезов.

- Самую последнюю доску фиксируют сквозным способом. При необходимости, ее подрезают до нужной ширины.

Крепление вагонки при помощи кляймеров

Кляймерами называются металлические крепежные элементы, позволяющие прочно закрепить вагонку на каркасе, не повредив ее поверхность. Внешне кляймер похож на пластину с язычком. Он вставляется в паз, а затем крепится к деревянному каркасу.

Покупая кляймеры, важно учитывать, чтобы их размеры соответствовали размеру вагонки. Данный способ крепления удобен тем, что не нужно предварительно просверливать отверстия.

Итог

С одной стороны, крепление вагонки кажется несложной процедурой. Но с другой стороны, существует много нюансов, о которых в статье рассказать очень сложно. По этой причине, рекомендуется не рисковать и доверить работы опытным мастерам. Как вариант, за креплением вагонки вы можете обратиться в компанию «Русские Усадебные Традиции».

Фотобанк Лори

Вернуться к списку публикаций

X-Frame-Options и Content-Security-Policy для фреймов в Firefox

В спецификации Content Security Policy указано

Директива предков кадров делает заголовок X-Frame-Options устаревшим.

Если у ресурса есть обе политики, ДОЛЖНА применяться политика предков фреймов, а политика X-Frame-Options ДОЛЖНА игнорироваться.

Насколько я понимаю, если присутствуют заголовки Content-Security-Policy и X-Frame-Options , то X-Frame-Options следует игнорировать.

У меня есть веб-приложение с обоими заголовками, и похоже, что Firefox 38 игнорирует заголовок Content-Security-Policy и вместо этого использует заголовок X-Frame-Options .

Мои образцы заголовков:

Content-Security-Policy:frame-ancestors 'self' local.com *.local.com X-Frame-Options: Разрешить-от http://local.com

Я хочу, чтобы мой фрейм был доступен с local.com и всех поддоменов. Local.com — это просто пример. Если Заголовок X-Frame-Options присутствует, тогда он разрешает только http://local.com, но если я его удалю, то Firefox использует заголовок Content-Security-Policy и отлично работает для домена и поддоменов.

Значит ли это, что Firefox не реализует эту часть? Или это слишком новая спецификация, и Firefox еще не реализует ее? Есть ли другой способ принудительно использовать заголовок Content-Security-Policy ?

Я знаю, что Chrome отлично работает с Content-Security-Policy и IE могут работать только с X-Frame-Options , но, похоже, я не могу объединить оба заголовка, так как Firefox работает неправильно.

Одним из возможных способов является отправка X-Frame-Options только для IE и Content-Security-Policy для всех остальных, но есть ли лучший способ?

Спасибо!

- безопасность

- firefox

- фрейм

- политика безопасности контента

- x-frame-options

фрейм-предки появился только в CSP уровня 2 (см. журнал изменений), поэтому весьма вероятно, что Firefox 38 просто еще не реализовал его.

Вы можете легко убедиться в этом, просмотрев консоль JavaScript — браузер будет отображать предупреждения о каждой из директив CSP, которые он не понимает.

Вы также можете загрузить Firefox с канала beta и посмотреть, есть ли разница, но, очевидно, это не сильно поможет, если вы просто хотите создать совместимое решение для рабочего веб-сайта…

5

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания и подтверждаете, что прочитали и поняли нашу политику конфиденциальности и кодекс поведения.

http — Как Content-Security-Policy работает с X-Frame-Options?

спросил

Изменено

4 года, 5 месяцев назад

Просмотрено

82к раз

Делает ли Content-Security-Policy игнорировать X-Frame-Options , возвращенный сервером, или X-Frame-Options по-прежнему первичен?

Предполагая, что у меня есть:

- веб-сайт http://a.com с

X-Frame-Options: DENY - и веб-сайт http://b.com с

Content-Security-Policy: frame-src a.com

браузер загрузит этот фрейм?

Непонятно.

С одной стороны, http://a.com явно запрещает кадрирование.

С другой стороны, http://b. com явно разрешает кадрирование для http://a.com.

com явно разрешает кадрирование для http://a.com.

- http

- http-заголовки

- политика безопасности контента

- параметры x-frame

1

Директива CSP frame-src (устарела и заменена директивой child-src ) определяет, какие источники могут использоваться во фрейме на странице.

С другой стороны, заголовок ответа X-Frame-Options определяет, какие другие страницы могут использовать эту страницу в iframe.

В вашем случае http://a.com с X-Frame-Options: DENY указывает, что никакая другая страница не может использовать его во фрейме. Неважно, что http://b.com имеет в своем CSP — ни одна страница не может использовать http://a.com в кадре.

Место, где X-Frame-Options пересекается с CSP, осуществляется через директиву фреймов-предков . Из спецификации CSP (выделено мной):

Эта директива аналогична директиве 9.

0009 Заголовок X-Frame-Options , который несколько

реализованы пользовательские агенты. Исходное выражение'none'равно

примерно эквивалентно этому заголовкуDENY,'self'toSAMEORIGIN,

и так далее. Основное отличие состоит в том, что многие пользовательские агенты реализуют

SAMEORIGINтаким образом, чтобы он соответствовал только верхнему уровню

местонахождение документа. Эта директива проверяет каждого предка. Если есть

предок не совпадает, загрузка отменяется. [RFC7034]Директива

frame-ancestorsотменяет заголовокX-Frame-Options. Если ресурс имеет обе политики, политикупредков кадровСЛЕДУЕТ применять, а политикуX-Frame-OptionsСЛЕДУЕТ игнорировать.

В более раннем вопросе указывалось, что в то время это не работало в Firefox, но, надеюсь, сейчас все изменилось.

Политика безопасности контента: директива «child-src» устарела.

Пожалуйста, используйте директиву «worker-src» для управления воркерами или директиву «frame-src» для управления фреймами соответственно.

Похоже, child-src теперь устарел, а frame-src вернулся.

4

Ни одна из ваших гипотез не является универсально верной.

- Chrome игнорирует

X-Frame-Options. - Safari 9 и более ранние версии игнорируют предков кадров CSP

- Safari 10–12 соблюдает директиву CSP

frame-ancestors, но отдает приоритетX-Frame-Options, если указаны оба.

5

Ответ найден путем проверки на практике.

Я создал два сайта и воспроизвел описанную ситуацию.

Похоже, X-Frame-Options первичны.

Если целевой сервер запрещает кадрирование, клиентский веб-сайт не может отображать эту страницу в iframe независимо от того, какие значения Content-Security-Policy установлены.

Если у ресурса есть обе политики, ДОЛЖНА применяться политика предков фреймов, а политика X-Frame-Options ДОЛЖНА игнорироваться.

Если у ресурса есть обе политики, ДОЛЖНА применяться политика предков фреймов, а политика X-Frame-Options ДОЛЖНА игнорироваться. 0009 Заголовок X-Frame-Options , который несколько

0009 Заголовок X-Frame-Options , который несколько Пожалуйста, используйте директиву «worker-src» для управления воркерами или директиву «frame-src» для управления фреймами соответственно.

Пожалуйста, используйте директиву «worker-src» для управления воркерами или директиву «frame-src» для управления фреймами соответственно.