Гост на оконные блоки: ГОСТ 23166-99 «Блоки оконные. Общие технические условия»

- ГОСТы оконной отрасли в России

- Изменения в ГОСТе 23166-99 «Блоки оконные. Общие технические условия» с 1 сентября 2016 года – статьи ООО СИНДИ

- Гостевой доступ в SMB2 и SMB3 отключен — Windows Server

- cmd.exe — при подключении к сетевому ресурсу с Windows Server происходит сбой из-за того, что «политики безопасности организации блокируют неавторизованный гостевой доступ»

ГОСТы оконной отрасли в России

Нормативные требования к окнам в России регулируются несколькими типами документов, основными из них являются — являются ГОСТы и СНиПы (строительные нормы и правила). ГОСТов в оконной сфере существует более двадцати. Основными являются:

- ГОСТ 30673-99 Профили поливинилхлоридные для оконных и дверных блоков.

- ГОСТ 30674-99 Блоки оконные из поливинилхлоридных профилей.

- ГОСТ 26602.1-99 Блоки оконные и дверные. Методы определения сопротивления теплопередаче.

- ГОСТ 26602.2-99 Блоки оконные и дверные. Методы определения воздухо- и водопроницаемости.

- ГОСТ 26602.3-99 Блоки оконные и дверные. Методы определения звукоизоляции.

- ГОСТ 26602.4-99 Блоки оконные и дверные. Метод определения общего коэффициента пропускания света.

- ГОСТ 23166-99 Блоки оконные. Общие технические условия.

- ГОСТ 24866-99 Стеклопакеты клееные строительного назначения. Технические условия.

- ГОСТ 30971-02 Швы монтажные узлов примыканий оконных блоков к стеновым проемам. Общие технические условия.

ГОСТы регламентируют технические требования к конкретным видам изделий промышленного производства Они имеют приоритетное значение для производителей окон.

СНиПы приводят требования к использованию окон как готовых промышленных изделий в зданиях различного назначения, и они имеют более важное значение для специалистов по проектированию в области строительства.

В 1999 году Межгосударственной научно-технической комиссией по стандартизации, техническому нормированию и сертификации в строительстве (МНТКС) было принято 9 новых стандартов, регулирующих деятельность оконной отрасли.

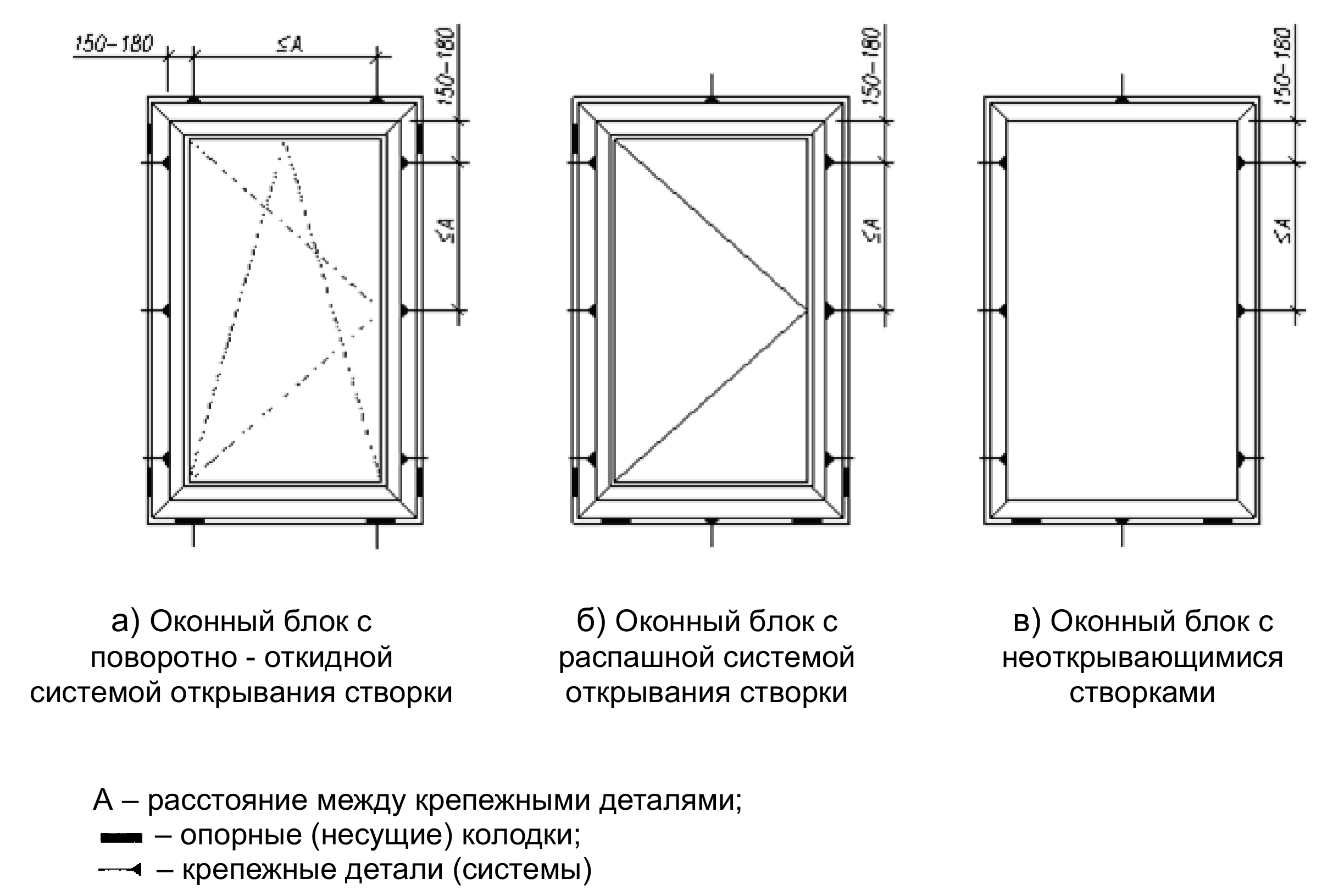

Основополагающим среди нормативных требований является ГОСТ 23166-99 «Блоки оконные. Общие технические условия», он выдвигает требования к окнам на современном уровне. По определению данного ГОСТа «Окно – элемент стеновой или кровельной конструкции, предназначенный для сообщения внутренних помещений с окружающим пространством, естественного освещения помещений, их вентиляции, защиты от атмосферных, шумовых воздействий, и состоящий из оконного проема с откосами, оконного блока, системы уплотнения монтажных швов, подоконной доски, деталей слива и облицовок.

Оконный блок – светопрозрачная конструкция, предназначенная для естественного освещения помещения, его вентиляции и защиты от атмосферных и шумовых воздействий. Оконный блок состоит из сборочных единиц: коробки и створчатых элементов, встроенных систем проветривания, и может включать в себя ряд дополнительных элементов: жалюзи, ставни и др.

Также были приняты два стандарта, относящихся непосредственно к отрасли окон ПВХ. Это ГОСТ 30673-99 «Профили поливинилхлоридные для оконных и дверных блоков. Технические условия» и ГОСТ 30674-99 «Блоки оконные из поливинилхлоридных профилей. Технические условия».

Мы гарантируем, что продукция нашей компании соответствует всем нормативным документам. Если у Вас возникнут вопросы по нормативной базе, регулирующей деятельность оконной отрасли, специалисты «Окна Комфорта» дадут Вам грамотную консультацию.

Скачать ГОСТ 23166-1999

Изменения в ГОСТе 23166-99 «Блоки оконные. Общие технические условия» с 1 сентября 2016 года – статьи ООО СИНДИ

Инициатива следственного управления по Владимирской области об изменении действующих стандартов ГОСТа 23266-99 по

оконным блокам реализована. В соответствии с приказом Росстандарта от 17 марта 2016 г. утверждено изменение № 1 к

В соответствии с приказом Росстандарта от 17 марта 2016 г. утверждено изменение № 1 к

ГОСТу 23166-99 «Блоки оконные. Общие технические условия», обязывающее производителей устанавливать на пластиковых

оконных конструкциях «детские замки»

ГОСТ, Блоки оконные. Общие технические условия, изменения в ГОСТе

МКС 91.060.50

ИЗМЕНЕНИЕ № 1 ГОСТ 23166−99 Блоки оконные. Общие технические условия

Принято Межгосударственным советом по стандартизации, метрологии и сертификации (МГС) № от 201

Зарегистрировано Бюро по стандартам МГС № За принятие изменения проголосовали национальные органы по стандартизации

следующих государств: [коды альфа-2 по (ИСО 3166) 004].

Дату введения в действие настоящего изменения устанавливают указанные национальные органы по стандартизации

Пункт 4.5. Классификационный признак «- по способам открывания створок» после слов «поворотно-откидным – с поворотом

створки вокруг вертикальной и нижней крайних осей» дополнить новым абзацем: « — с параллельно-выдвижным −

параллельное выдвижение створки из плоскости окна на определенное расстояние»; классификационный признак «- по

конструкциям устройств для проветри-вания и регулирования температурно-влажностного режима помещения» после слов «со

створками с откидным (поворотно-откидным)» дополнить словами «и параллельно-выдвижным»; пункт дополнить новым

абзацем: «- по наличию систем безопасности».

Пункт 4.10 после обозначения «ПО – с поворотно-откидным открыванием» дополнить обозначением: « ПВ − с

параллельно-выдвижным открыванием»; пункт дополнить обозначением: «СБ − с системой безопасности.».

Пункт 5.1.2. Третий абзац дополнить словами: «Конструктивное решение оконных блоков должно предусматривать

возможность проветривания помещений при помощи параллельно-выдвижного открывания обеспечивающего интенсивное

проветривание за счет образования щели по всему периметру оконного блока.» .

Пункт 5.1.8. изложить в новой редакции: «Изделия должны быть безопасными в эксплуатации и обслуживании. Для

обеспечения безопасности, в целях предотвращения травматизма и возможности выпадения детей из окон в детских

школьных, дошкольных учреждениях, а так же в жилых домах, блоки оконные должны быть укомплектованы замками

безопасности, установленными в нижний брусок створки со стороны ручки и обеспечивающие блокировку поворотного

(распашного) открывания створки, но позволяющие функционированию откидного положения, либо использовать параллельно

выдвижное открывание створок. ».

».

Пункт 5.1.10 дополнить новым абзацем: «При параллельно-выдвижном открывании должно обеспечиваться выдвижение створки

параллельно коробки на расстояние не более 10мм и фиксироваться в этом положении при помощи цилиндрового механизма

установленного в ручке, либо с применением съемной ручки».

Пункт 5.4.4. дополнить новым абзацем: «замки безопасности должны соответствовать замкам классов 1−2 по ГОСТ 5089».

Пункт 5.5.3. Первый абзац дополнить словами: «В случае поставки изделий с системой безопасности, в комплект поставки

должны входить замки безопасности».

Пункт 6.4 после слов «работу оконных приборов» дополнить словами «и замков».

Раздел 7 дополнить новым пунктом 7.4.10:

«7.4.10 Безотказность и прочность замков определяют по ГОСТ 5089».

Новости

Гостевой доступ в SMB2 и SMB3 отключен — Windows Server

- Статья

В этой статье содержится информация о том, что Windows отключает гостевой доступ в SMB2 и SMB3 по умолчанию, а также приводятся параметры для включения небезопасного гостевого входа в групповую политику. Однако, как правило, это не рекомендуется.

Исходный номер базы знаний: 4046019

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019, клиенты SMB2 и SMB3 больше не разрешают следующие действия по умолчанию:

- Гость учетная запись доступа к удаленному серверу.

- Возврат к гостевой учетной записи после предоставления неверных учетных данных.

SMB2 и SMB3 имеют следующее поведение в этих версиях Windows:

- Windows 10 Корпоративная и Windows 10 для образовательных учреждений больше не позволяют пользователю подключаться к удаленному общему ресурсу с использованием учетных данных гостя по умолчанию, даже если удаленный сервер запрашивает гостя реквизиты для входа.

- Выпуски Windows Server 2019 Datacenter и Standard больше не позволяют пользователю подключаться к удаленному общему ресурсу с использованием гостевых учетных данных по умолчанию, даже если удаленный сервер запрашивает гостевые учетные данные.

- Windows 10 Home и Pro не изменились по сравнению с предыдущим поведением по умолчанию; они разрешают гостевую аутентификацию по умолчанию.

- Выпуски Windows 11 Insider Preview Build 25267 Pro больше не позволяют пользователю подключаться к удаленному общему ресурсу с использованием гостевых учетных данных по умолчанию, даже если удаленный сервер запрашивает гостевые учетные данные. Все последующие сборки Windows 11 Insider Preview больше не позволяют пользователю подключаться к удаленному общему ресурсу с использованием гостевых учетных данных по умолчанию.

Примечание

Такое поведение Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также в Windows 10 2004, Windows 10 20h3 и Windows 10 21h2, если установлено обновление KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709, но позже было регрессировано в Windows 10 2004, Windows 10 20h3 и Windows 10 21h2, где гостевая аутентификация не была отключена по умолчанию, но по-прежнему могла быть отключена администратором. Подробнее о том, как отключить гостевую аутентификацию, см. ниже.

Это поведение по умолчанию ранее было реализовано в Windows 10 1709, но позже было регрессировано в Windows 10 2004, Windows 10 20h3 и Windows 10 21h2, где гостевая аутентификация не была отключена по умолчанию, но по-прежнему могла быть отключена администратором. Подробнее о том, как отключить гостевую аутентификацию, см. ниже.

Если вы попытаетесь подключиться к устройствам, которые запрашивают учетные данные гостя вместо соответствующих аутентифицированных участников, вы можете получить одно из следующих сообщений об ошибке:

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ или если администратор разрешает гостевой доступ, в журнале событий клиента SMB регистрируются следующие записи:

Запись журнала 1

Имя журнала: Microsoft-Windows-SmbClient/Security Источник: Microsoft-Windows-SMBClient. Дата: Дата/Время Идентификатор события: 31017 Категория задачи: нет Уровень: Ошибка Ключевые слова: (128) Пользователь: СЕТЕВАЯ СЛУЖБА Компьютер: ServerName.contoso.com Описание: Отклонен небезопасный гостевой вход. Имя пользователя: Нед Имя сервера: имя_сервера

Руководство

Это событие указывает на то, что сервер попытался войти в систему пользователя в качестве гостя, не прошедшего проверку подлинности, но клиент отказал ему. Гостевые входы не поддерживают стандартные функции безопасности, такие как подпись и шифрование. Таким образом, гостевой вход в систему уязвим для атак «человек посередине», которые могут раскрыть конфиденциальные данные в сети. Windows по умолчанию отключает небезопасных (небезопасных) гостевых входов в систему. Мы рекомендуем не включать небезопасный гостевой вход в систему.

Запись в журнале 2

Имя журнала: Microsoft-Windows-SmbClient/Security Источник: Microsoft-Windows-SMBClient. Дата: Дата/Время Идентификатор события: 31018 Категория задачи: нет Уровень: Предупреждение Ключевые слова: (128) Пользователь: СЕТЕВАЯ СЛУЖБА Компьютер: ServerName.contoso.com Описание: для параметра реестра AllowInsecureGuestAuth не настроены параметры по умолчанию.Значение реестра по умолчанию: [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:0 Настроенное значение реестра: [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:1

Руководство

Это событие означает, что администратор включил небезопасный гостевой вход в систему. Небезопасный гостевой вход происходит, когда сервер регистрирует пользователя как неаутентифицированного гостя. Обычно это происходит в ответ на сбой аутентификации. Гостевые входы не поддерживают стандартные функции безопасности, такие как подпись и шифрование. Таким образом, разрешение гостевого входа делает клиент уязвимым для атак типа «злоумышленник посередине», которые могут раскрыть конфиденциальные данные в сети. Windows по умолчанию отключает небезопасный гостевой вход в систему. Мы рекомендуем не включать небезопасный гостевой вход в систему.

Причина

Это изменение поведения по умолчанию является преднамеренным и рекомендовано Microsoft из соображений безопасности.

Вредоносный компьютер, выдающий себя за законный файловый сервер, может разрешить пользователям подключаться в качестве гостей без их ведома. Мы рекомендуем не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование гостевых учетных данных, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную аутентификацию и авторизацию.

Windows-клиент и Windows Server не разрешали гостевой доступ и не разрешали удаленным пользователям подключаться в качестве гостей или анонимных пользователей, начиная с Windows 2000. По умолчанию гостевой доступ может требоваться только для сторонних удаленных устройств. Операционные системы Microsoft этого не делают.

Разрешение

Настройте стороннее SMB-серверное устройство на запрос имени пользователя и пароля для SMB-соединений. Если ваше устройство разрешает гостевой доступ, любое устройство или человек в вашей сети может прочитать или скопировать все ваши общие данные без каких-либо контрольных данных или учетных данных.

Если вы не можете настроить безопасность своего стороннего устройства, вы можете включить небезопасный гостевой доступ с помощью следующих параметров групповой политики:

- Откройте редактор локальной групповой политики ( gpedit.msc ) на вашем Устройство Windows.

- В дереве консоли выберите Конфигурация компьютера > Административные шаблоны > Сеть > Рабочая станция Lanman .

- Для настройки щелкните правой кнопкой мыши Включите небезопасный гостевой вход и выберите Изменить .

- Выберите Включено > OK .

Примечание

Если вам нужно изменить групповую политику домена Active Directory, используйте Управление групповой политикой ( gpmc.msc ).

В целях мониторинга и инвентаризации эта групповая политика устанавливает для следующего значения реестра DWORD значение 1 (небезопасная гостевая аутентификация включена) или 0 (небезопасная гостевая аутентификация отключена):

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\LanmanWorkstation\

AllowInsecureGuestAuth

Чтобы установить значение без использования групповой политики, установите для следующего параметра реестра DWORD значение 1 (небезопасная гостевая аутентификация включена) или 0 ( небезопасная гостевая авторизация disabled):

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters

AllowInsecureGuestAuth

Примечание

Как обычно, значение параметра групповой политики будет иметь приоритет параметр значения в значении реестра, отличном от групповой политики.

Начиная с Windows 11 Insider Preview Build 25267, выпуски Pro отключают небезопасную гостевую аутентификацию по умолчанию, как выпуски Enterprise и Education.

В Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909 и Windows Server 2019 гостевая аутентификация отключена, если AllowInsecureGuestAuth существует со значением 0 в [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl Set\Services\LanmanWorkstation \Параметры] AllowInsecureGuestAuth .

В выпусках Windows 10 2004, Windows 10 20h3 и Windows 10 21h2 Enterprise и Education с установленным обновлением KB5003173 гостевая аутентификация отключена, если AllowInsecureGuestAuth не существует или существует со значением 0 в [HKEY_LOCAL_MACHINE\SYSTEM \CurrentControlSet\Services\LanmanWorkstation\Parameters] AllowInsecureGuestAuth . Редакции Home и Pro по умолчанию разрешают гостевую аутентификацию, если вы не отключите ее с помощью групповой политики или параметра реестра.

Примечание

За счет включения небезопасного гостевого входа в систему этот параметр снижает безопасность клиентов Windows.

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и резервный гостевой доступ.

Примечание

SMB1 по умолчанию удаляется в последних конфигурациях клиента Windows и Windows Server. Дополнительные сведения см. в статье SMBv1 по умолчанию не установлен в Windows 10 версии 1709, Windows Server версии 1709 и более поздних версиях.

cmd.exe — при подключении к сетевому ресурсу с Windows Server происходит сбой из-за того, что «политики безопасности организации блокируют неавторизованный гостевой доступ»

Задавать вопрос

спросил

Изменено

2 года, 9 месяцев назад

Просмотрено

716 раз

Я пытаюсь подключиться с Windows Server к общему ресурсу CIFS.

Либо с помощью команды

net use z: \\ip\sharename /USER:пароль пользователя /PERSISTENT:yes

или с помощью мыши на Этот ПК и затем *Map Network Drive» заканчивается сообщением:

Не удалось создать сопоставленный сетевой диск, так как произошла следующая ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Кто-нибудь знает, где проблема и что нужно изменить, чтобы разрешить сопоставление этой сетевой папки? Неправильные учетные данные? Неправильная конфигурация сервера CIFS? Некоторые настройки брандмауэра на Windows Server?

- CMD.Exe

- Сетевые шеры

- SMB

- Windows-Server

- CIFS

Это связано с настройкой групповой политики, которая не позволяет журналу небезопасных гостей.

contoso.com

Описание: Отклонен небезопасный гостевой вход.

Имя пользователя: Нед

Имя сервера: имя_сервера

contoso.com

Описание: Отклонен небезопасный гостевой вход.

Имя пользователя: Нед

Имя сервера: имя_сервера

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:0

Настроенное значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:1

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:0

Настроенное значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] "AllowInsecureGuestAuth"=dword:1