Обозначение окон на чертежах по госту: Двери и окна на чертеже, условные обозначения по ГОСТу, как маркируются конструкции, нормы оформления

ГОСТы для окон — ОКНА МОСКВЫ

Содержание

- ГОСТы для окон

- Отраслевые ГОСТы производства и монтажа

- Для чего нужны нормативы

- Какие есть дополнительные нормативы

- Почему окна должны соответствовать ГОСТу

- Какие стандарты действуют на установку

Знание отраслевых стандартов поможет вам понять, что вы вправе требовать от подрядчика, можете ли вы претендовать на бесплатный гарантийный ремонт, если производитель или монтажник нарушили нормы.

Ключевой для изготовителя пластиковых окон ГОСТ описывает общие технические условия, содержит сведения о характеристиках ПВХ-остекления, сферах его применения. Документ регламентирует правила монтажа дополнительной фурнитуры, аксессуаров, требует от производителя выполнять указанные в нем нормативы.

ГОСТы для окон

При производстве и установке пластиковых оконных систем руководствуются нормативными документами, которые регламентируют все параметры и процессы, основные показатели и требования. ГОСТ на окна строго определяет материалы изготовления, габариты систем, допустимые для установки в разных зданиях и постройках типы конструкций.

ГОСТ на окна строго определяет материалы изготовления, габариты систем, допустимые для установки в разных зданиях и постройках типы конструкций.

Оконная продукция, выпускаемая на территории России, должна соответствовать ряду требований. Они касаются качества, размеров изделий, правил монтажа, регламентируют даже самые мелкие показатели. ГОСТ на окна ПВХ нужен не только для производителя. Покупатель имеет право потребовать сертификат, подтверждающий соответствие товара стандартам. Наличие этого документа – гарантия качества и безопасности системы.

Отраслевые ГОСТы производства и монтажа

| ГОСТ 23166-99 | Общие требования к оконным, балконным профилям разнообразных зданий |

| ГОСТ 30763-99 | Требования к свойствам ПВХ, комплектующих остекления (например, наличников, откосов) |

| ГОСТ 30674-99 | Требования к оконным, балконным системам |

ГОСТы 26602. 2-99, 2602.1-99 и 26602.3-99 2-99, 2602.1-99 и 26602.3-99 | Требования к тепло-, звукоизоляции, вентиляции оконных систем |

| ГОСТ 24866-99 | ТУ изготовления, монтажа стеклянных пакетов для объектного остекления |

| ГОСТ 30971-02 | Порядок герметизации монтажных швов |

| ГОСТ 52749-2007 | Ключевые требования к установке оконных, балконных систем из пластика |

Для чего нужны нормативы

Регламентирующая документация предусмотрена для любого изделия и товара, выпускаемого в нашей стране. ГОСТ на пластиковые окна стандартизирует все параметры и характеристики, чтобы каждый покупатель получил надежную и долговечную конструкцию. Нормативный документ выполняет сразу несколько важных задач:

- четко указывает технические параметры для производства оконной продукции;

- защищает покупателей от нечестных продавцов и недобросовестных изготовителей;

- предотвращает преждевременный износ конструкций;

- продлевает срок эксплуатации изделий и гарантии.

Регламенты соблюдают как строительные компании, так и производители. Для первых это обязательное требование при возведении объекта, чтобы получить разрешение комиссии на сдачу. Изготовители, которые делают размеры окон с точным соблюдением госстандартов, обеспечивают себе хорошую репутацию. Если производитель придерживается требований, ему проще гарантировать качество и надежность продукции.

Если на товар нет сертификата, подтверждающего соответствие, значит, есть сомнения в его безопасности, качественной звукоизоляции и теплозащите. Когда продавец отказывается предоставить нормативные документы, это веский повод отказаться от сотрудничества с ним. Сейчас действует более десятка ГОСТов по маркировке окон, размерам, установке и прочим показателям.

Актуальная нормативные документы

Не у каждого покупателя есть достаточно времени, чтобы разбираться во всех существующих госстандартах. Несмотря на это, знать основные из них и их положения необходимо, чтобы понимать, каким требованиям должны отвечать пластиковые оконные системы. Документы систематизируют технические параметры ПВХ-конструкций. Просматривая сертификат соответствия, стоит обратить внимание на названия и номера документов, которые там перечислены.

Документы систематизируют технические параметры ПВХ-конструкций. Просматривая сертификат соответствия, стоит обратить внимание на названия и номера документов, которые там перечислены.

ГОСТ 30674-99

Этот отраслевой техстандарт нужно обязательно учитывать при производстве. Представляет собой перечень требований к оконным и балконным системам. Здесь указываются необходимые геометрические параметры и допустимые отклонения от них. ГОСТ на окна 30674-99 был введен в действие в 2001 году. Распространяется также на остекление листовым материалом в помещениях без отопления.

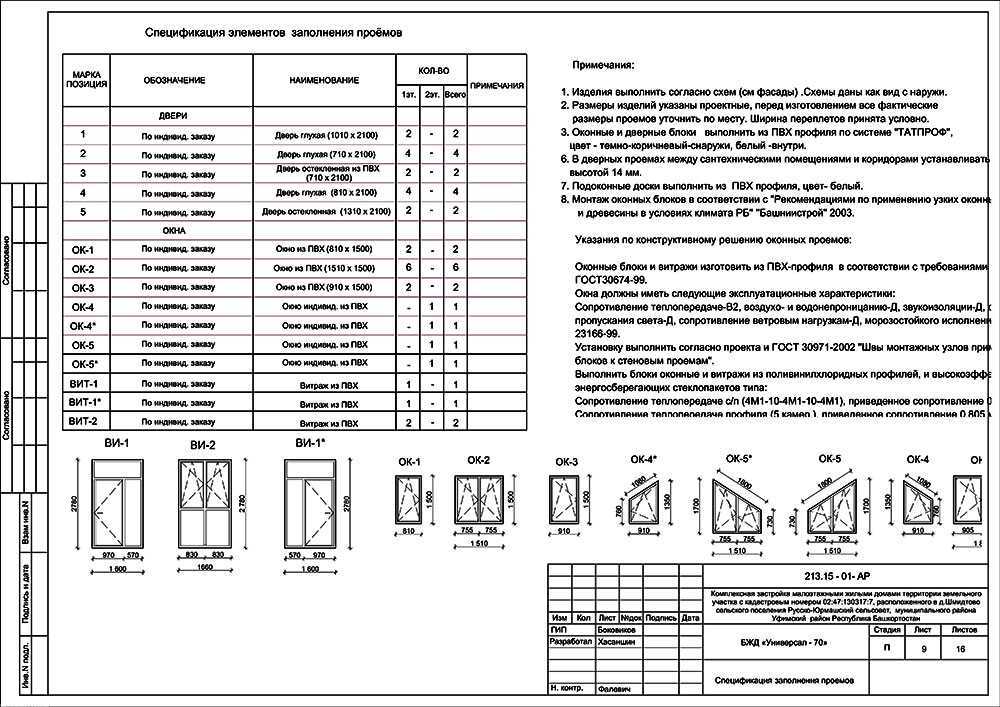

Документ классифицирует оконные блоки по количеству камер. Выделяет конструкции белого цвета или ламинированные. Им также руководствуются, когда делают ПВХ-системы по индивидуальному заказу. Спецификация окон предполагает наличие определенного числа уплотнителей. Подробно описывается состав профиля с разным количеством камер.

ГОСТ на окна ПВХ 30674-99 обязательно требует возможность проветривания в жилых помещениях с помощью фрамуг, форточек или другими способами. Допускается установка шумозащитных клапанов для повышения звукоизоляционных показателей. В нормативе указаны размерные интервалы с допустимыми отклонениями, в том числе возможная разница в перепаде лицевых поверхностей, размерах канавки, провисании створок или полотен, номинальных параметрах.

Допускается установка шумозащитных клапанов для повышения звукоизоляционных показателей. В нормативе указаны размерные интервалы с допустимыми отклонениями, в том числе возможная разница в перепаде лицевых поверхностей, размерах канавки, провисании створок или полотен, номинальных параметрах.

Кроме того, этот госстандарт регламентирует ширину окон, условные обозначения в маркировке, энергоэффективность. Им руководствуются, когда определяют герметичность, степень звукоизоляции, выбирают и устанавливают комплектующие. Последние тоже должны соответствовать ряду технических регламентов. Госстандарт гарантирует надежность сварных швов и способность конструкций справляться с расчетными нагрузками.

ГОСТ 23166-99

Это основной документ, который определяет общие технические требования к ПВХ-системам. Им руководствуются как главным нормативом. ГОСТ на окна 23166-99 был введен в действие в 2001 году. Включает в себя все необходимые техусловия, главные и общие для всех видов существующих профильных систем. Содержит нормы, которые предъявляют к балконным блокам и оконным конструкциям, используемым в зданиях и постройках разного назначения.

Содержит нормы, которые предъявляют к балконным блокам и оконным конструкциям, используемым в зданиях и постройках разного назначения.

Этому документу должны соответствовать не только пластиковые, но и деревянные, а также металлические изделия. Здесь указывается классификация, перечисляются важные особенности. Например, им производитель руководствуется, когда выбирает способы заполнения светопрозрачных частей, придает изделию определенную форму и геометрические параметры. В нормативе также указываются типы притворных узлов с разными вариантами размещения уплотнителей.

Кроме того, здесь регламентируются размеры ПВХ-окон и прочие характеристики:

- типы, особенности архитектурных форм изделий;

- светопропускные коэффициенты;

- стойкость к разным климатическим, погодным условиям;

- сопротивление теплопередаче;

- допустимые отклонения, условные обозначения в маркировке.

Указываются также характеристики, которым должны соответствовать используемые материалы и комплектующие, способы контроля качества, правила приемки готовой продукции. Документ определяет, как правильно упаковывать, перевозить и хранить пластиковые окна, устанавливает минимальные и максимальные гарантийные сроки как на все изделие, так и на его составляющие части.

Документ определяет, как правильно упаковывать, перевозить и хранить пластиковые окна, устанавливает минимальные и максимальные гарантийные сроки как на все изделие, так и на его составляющие части.

ГОСТ 30673-99

Здесь указывается, каким требованиям должны соответствовать ПВХ-профили, используемые в производстве. Этот ГОСТ на металлопластиковые окна также определяет технические нормативы для материалов дверей и балконных блоков. Содержит перечень правильных терминов, которыми пользуются компании во время изготовления профилей из поливинилхлорида.

Стандарт точно устанавливает допустимые виды сырья, которые разрешено применять при производстве (как основные, так и дополнительные). Дает классификацию конструкций по показателю сопротивления теплопередаче. Представляет собой также список разновидностей профилей с отличиями, указывает оптимальные сроки гарантии и прочие сведения, необходимые изготовителю.

Какие есть дополнительные нормативы

Кроме того, производители руководствуются и другими госстандартами. Некоторые из них касаются специализированной продукции. Например, ГОСТ 56288-2014 распространяется на легкосбрасываемые изделия. Это оконные системы со стеклопакетами, устанавливаемые в зданиях промышленного и гражданского назначения. Представляют собой противовзрывные конструкции, снижающие повышенное давление в случае взрыва внутри помещения.

Некоторые из них касаются специализированной продукции. Например, ГОСТ 56288-2014 распространяется на легкосбрасываемые изделия. Это оконные системы со стеклопакетами, устанавливаемые в зданиях промышленного и гражданского назначения. Представляют собой противовзрывные конструкции, снижающие повышенное давление в случае взрыва внутри помещения.

Этот госстандарт четко прописывает все определения и термины, дает классификацию легкосбрасываемых оконных систем. В нем указаны технические требования, которыми должны руководствоваться в процессе изготовления. Стандартные окна по ГОСТу соответствуют определенным пороговым значениям по стойкости к различным негативным воздействиям. Существует немало других технических условий, которые обязательно нужно соблюдать.

Почему окна должны соответствовать ГОСТу

Государственные стандарты предусмотрены не просто так. По ним определяются все характеристики, которым должна соответствовать действительно качественная продукция. Производители обязаны создавать надежные, экологичные и безопасные конструкции. При соблюдении правил остекление получается долговечным. Можно не сомневаться, что сам профиль, его элементы и фурнитура прослужат около 50 лет, не теряя эстетичного вида и характеристик.

При соблюдении правил остекление получается долговечным. Можно не сомневаться, что сам профиль, его элементы и фурнитура прослужат около 50 лет, не теряя эстетичного вида и характеристик.

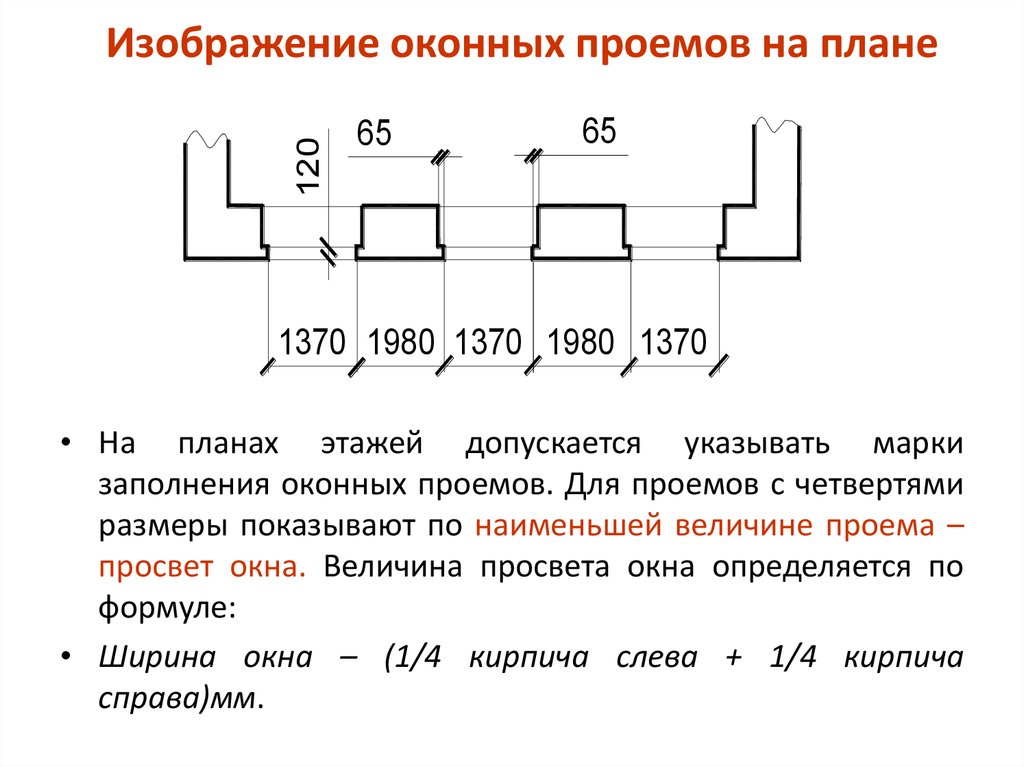

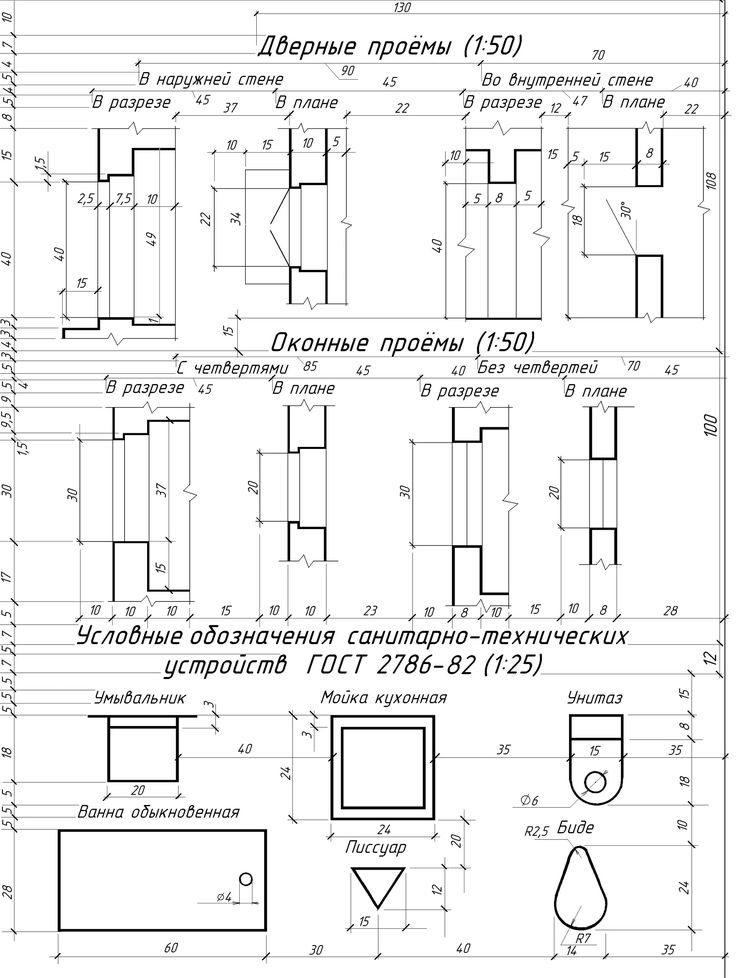

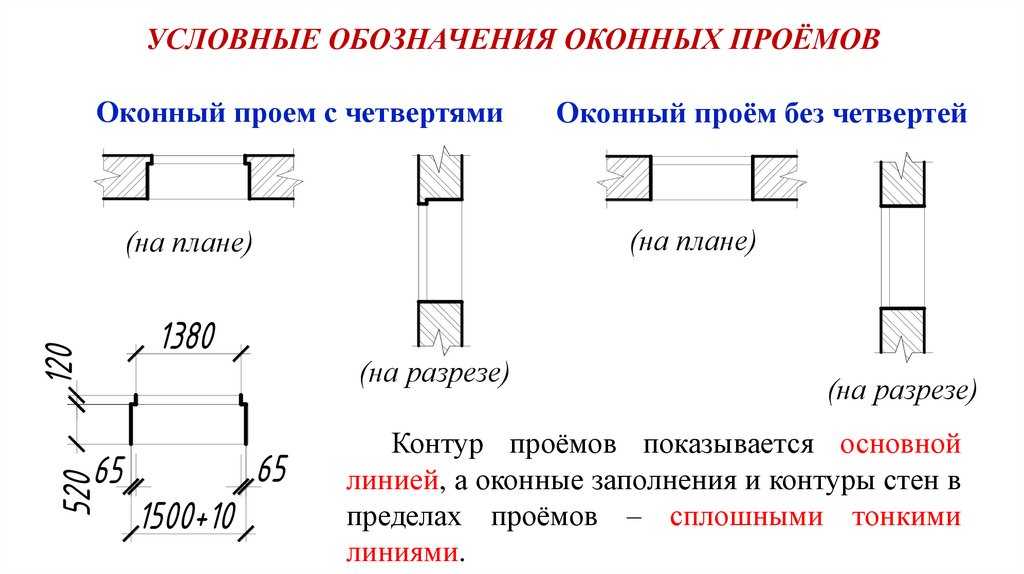

Обозначение окон на чертежах по ГОСТу позволит производителю четко понимать геометрические формы и параметры, чтобы правильно воссоздавать их. Если следовать всем требованиям, качество ПВХ-окон будет высоким. Их не придется часто ремонтировать, менять уплотнитель или фурнитуру. Появление каких-либо щелей, отверстий, сквозняки полностью исключены.

Какие стандарты действуют на установку

Для процесса монтажа тоже разработаны четкие требования и регламенты, которыми нужно руководствоваться. Варианты установки могут быть разными. Одни мастера пользуются диффузными лентами, другие считают, что этот способ непрактичен. Если руководствоваться ГОСТом по толщине окна и регламентами на установку, блок будет прочно зафиксирован в проеме.

Соблюдая требования госстандартов, монтажники добиваются:

- максимальной герметичности, особенно на местах стыков и соединений;

- отсутствия промерзаний по периметру швов;

- высокой стойкости к нагрузкам.

Существует ГОСТ на крепления окон и прочие параметры, значимые для установщиков. Если четко выполнять все требования, потребителю не придется сталкиваться с продуванием, сквозняками, перекосом, преждевременным выходом фурнитуры из строя.

ГОСТ 52749-2007

Это главный норматив, которым руководствуются при установке пластикового остекления. Он предполагает обязательную изоляцию монтажных швов вокруг всего изделия. Для этого нужно использовать паронепроницаемую ленту саморасширяющегося типа. В ГОСТе схемы окон прописаны вместе с вариантами конструктивных решений и способами заполнения слоев снаружи, внутри, посредине.

Руководствуясь этим документом в процессе установки, специалисты понимают, какие материалы нужно использовать для изоляции. Там также расписаны правила подготовки поверхностей и проема. Есть и дополнительные документы. Так, в 26602.1-99, 26602.2-99, 2602.3-99 указано, как организовать вентиляцию, шумо- и теплоизоляцию. При производстве клееных стеклопакетов берут за основу техрегламент 24866-99.

ГОСТ 30971-02

Этот нормативный документ определяет технические требования и условия, которых нужно придерживаться при заполнении монтажных швов. ГОСТ на установку окон 30971 регламентирует, как правильно обустраивать проемы в помещениях, где есть отопительные приборы. Этот норматив является одним из основных, которым руководствуются установщики в процессе выполнения своей работы. На него ориентируются также специалисты компании «Окна Москвы».

Документ дает определение термина «монтажный шов». В нем указаны точные схемы примыкающих узлов, которые должны быть известны установщикам, содержится перечень классов и условных обозначений, а также технические требования к зазорам, их конструкции, изоляции. Этот ГОСТ на монтаж окон ПВХ регламентирует, как требуется подготовить поверхности к обработке, соблюдать технику безопасности. Устанавливает правила приема работы и предоставления гарантии.

Новый ГОСТ 56926 не просто определяет требования к оконным системам и балконам жилых зданий, но и увеличивает ответственность производителей, установщиков, застройщиков и всех, кто должен обеспечить итоговое качество продукции. Ознакомиться с госстандартами стоит, чтобы не ошибиться с покупкой.

Ознакомиться с госстандартами стоит, чтобы не ошибиться с покупкой.

Как прочитать маркировку на стеклопакетах пластиковых окон?

Скрыть ↑

- Что включает маркировка?

- Как маркируется стеклопакет по ГОСТ?

- Для чего могут примениться обозначения?

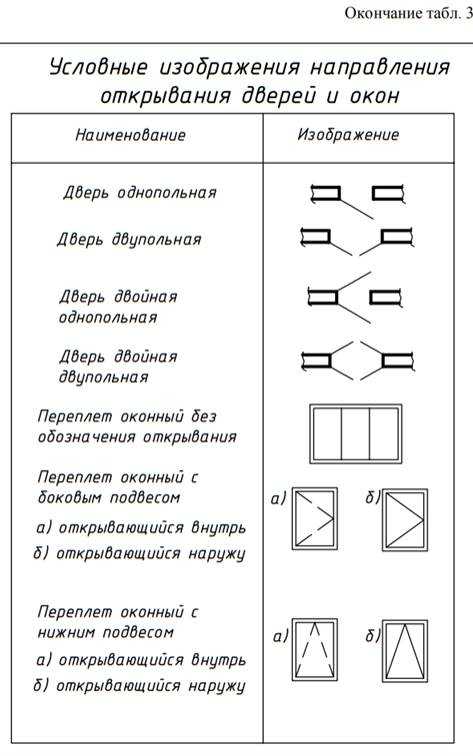

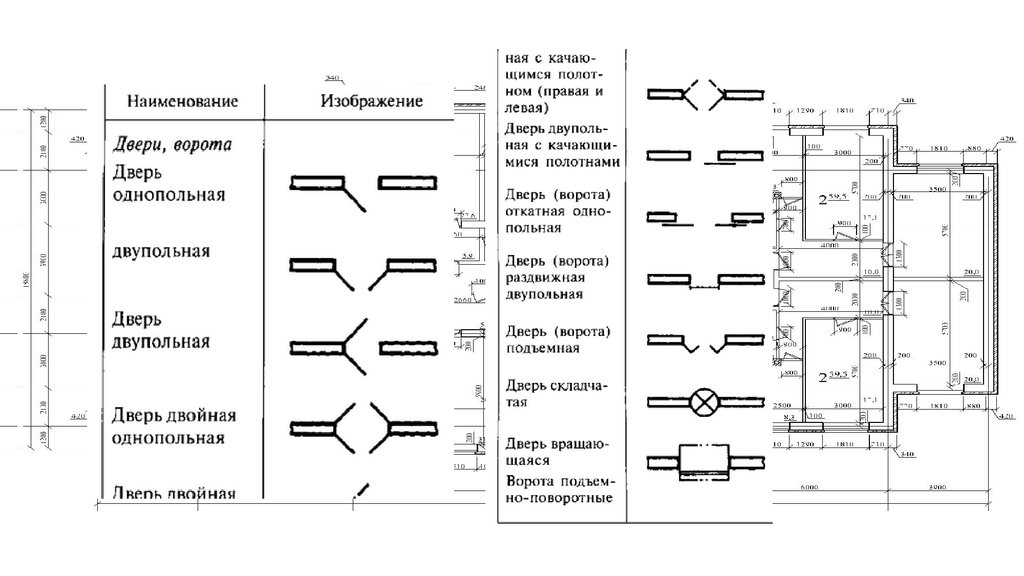

- Условное обозначение открывания окон

Маркировка пластиковых окон содержит в себе исчерпывающую информацию об изделиях. Если уметь ею пользоваться, ни один продавец не сможет вас обмануть, вы сумеете подобрать максимально соответствующее всем вашим требованиям изделие, при этом не переплатив за него и точно зная, какими особенностями оно обладает. Такое знание может пригодиться, если вы покупаете окна с рук без какой-либо документации.

к содержанию ↑

Что включает маркировка?

Правильная маркировка пластиковых окон несет в себе следующую информацию:

- Какое использовано стекло и насколько оно толстое.

- Какая ширина у воздушной камеры (расстояние между стеклами).

- Каким видом газа наполнен стеклопакет (аргон, воздух и т.д.).

Виды и толщина стекла обозначаются следующим образом:

- M – это обычные стекла, не имеющие никаких дополнительных свойств.

- K – такое стекло имеет более твердое покрытие, защищено от мелких повреждений, его покрытие низкоэмиссионное.

- F – продукцию получают по особой флоат-технологии, она считается более прочной и лучше держит тепло.

- I – маркировка стеклопакетов пластиковых окон, стекла которых имеют мягкое низкоэмиссионное покрытие.

- PI – на стекло нанесена энергосберегающая пленка.

- S – это окрашенное в массе стекло.

Расстояние от стекла до стекла может доходить до 36 мм. Самое минимальное значение – 6 мм. Для того чтобы узнать, какой газ находится в воздушной камере, наносится на раму маркировка стеклопакетов пластиковых окон. Узнать, какой газ внутри, можно по следующим значениям:

- Если внутри стеклопакета находится сухой воздух, ставится пробел.

- Ar – встречается достаточно часто и значит, что в стеклопакете аргон

- реже встречается обозначение Kr – это криптон и SF6 – гексафторид серы.

Маркировка может выглядеть, например, так – 4 M – 16 – 4 M: это означает, что перед вами однокамерный стеклопакет, имеющий два обычных стекла, расположенных друг от друга на расстоянии 16 мм. Заполнена конструкция сухим кислородом. Если стеклопакет двухкамерный, но с теми же параметрами, его маркировка будет выглядеть так: 4M -16-4M -16-4M. Если камера наполнена, например, аргоном, маркировки окон из ПВХ будет выглядеть следующим образом: 4M – 16Аr – 4м.

Маркировка стеклопакета внутри

к содержанию ↑

Как маркируется стеклопакет по ГОСТ?

Существуют и другие виды обозначения, кроме приведенного выше. Маркировка стеклопакетов по ГОСТ имеет иные значения:

- Уд – ударопрочные конструкции.

- С – покрытые солнцезащитной пленкой.

- Ш – предназначены для защиты от шума.

- М – морозостойкие, пригодны для использования в северных районах страны.

- Э – маркировка энергосберегающих стеклопакетов.

Число камер в стеклопакете и его тип обозначаются следующими буквами:

- СПО – стеклопакет с одной камерой.

- СПД – двухкамерный.

Каждый вид стеклопакета имеет свои особенные обозначения:

- М 0,1,2 обозначает марку стекла. Чем цифра меньше, тем стекло лучше.

- У – если стекло имеет узор.

- А – стекло армированное.

- Если оно полированное прибавляется буква п, например, Ап – это армированная полированная конструкция.

- Р1А- Р5А означает, насколько стекло прочно по отношению к ударам. Чем цифра больше, тем материал прочнее.

- Р6В – устойчивость к ударам.

- См-6 – обозначает уровень безопасности, чем больше цифра, тем лучше.

Буквенное обозначение зависит от того, ГОСТ перед вами или импортная маркировка стеклопакета, расшифровка которой тоже проста логически. Кроме этого, обозначение часто пишется на планах, может включать в себя и то, в какую сторону открываются створки, иную полезную информацию.

Кроме этого, обозначение часто пишется на планах, может включать в себя и то, в какую сторону открываются створки, иную полезную информацию.

к содержанию ↑

Для чего могут примениться обозначения?

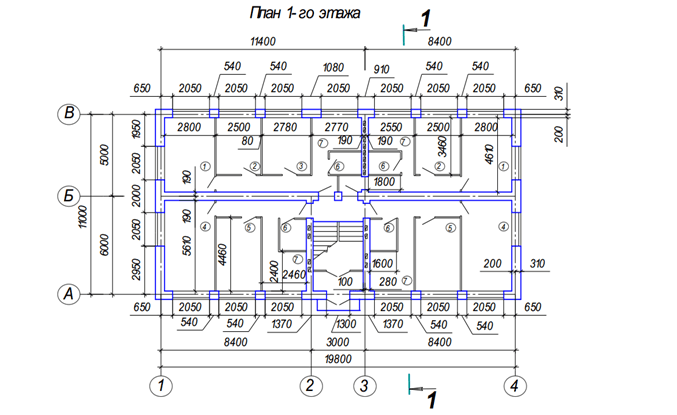

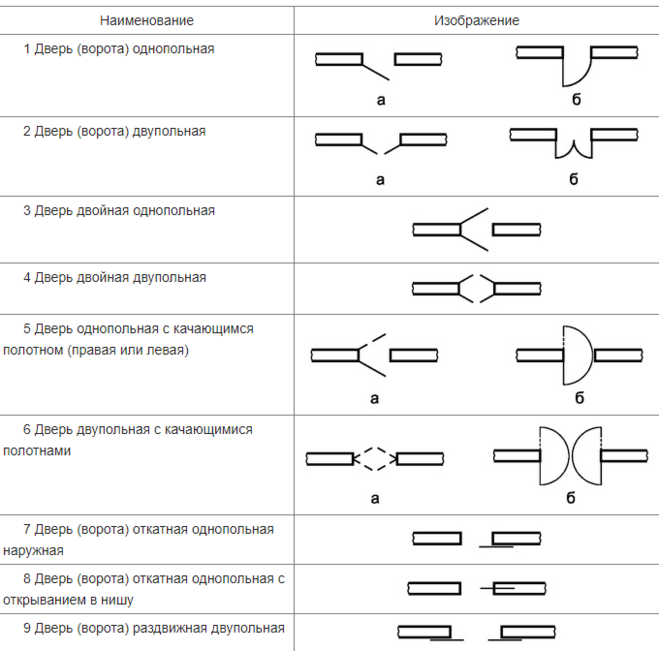

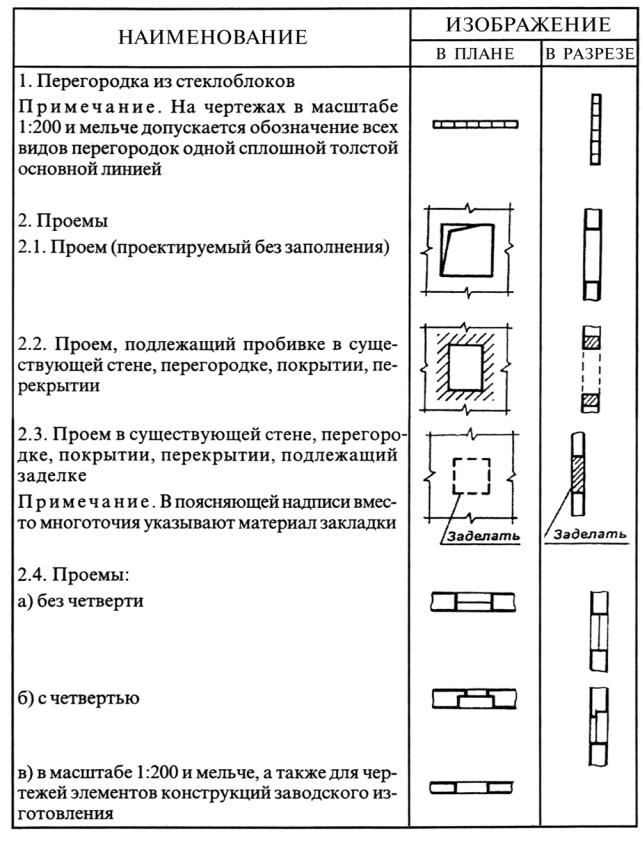

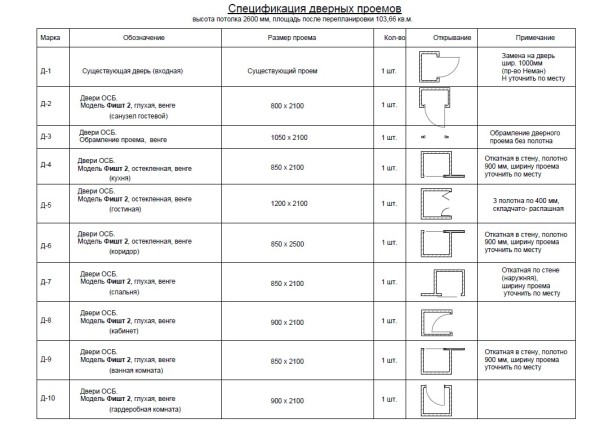

Обозначение открывания окон на чертежах довольно полезно: оно помогает рассчитать, в какую сторону и каким образом будет открываться конструкция, продумать, куда можно будет поставить мебель, а где она будет мешать. Если масштаб небольшой, то обычно обходятся без этих значений, при масштабе меньше 200 к 1 они могут применяться, будучи нужными чаще не строителям, а дизайнерам.

Современные технологии позволяют добиться четырех способов открывания, к ним относятся откидной, поворотно-откидной, поворотный и параллельно-сдвижной метод. В зависимости от того, какой выбран способ открывания для конструкции, будет выведено и обозначение на план. Кроме этого, для определенного типа окон требуется определенная фурнитура, так как именно от нее зависит, как будет двигаться створка и какие дополнительные функции у конструкции в целом.

Виды открытия окон

Согласно ГОСТ, фурнитура может иметь следующие обозначения

- УП – для поворотной.

- УПО – поворотно-откидной.

- УО – откидной.

- ПС – параллельно-сдвижной.

Фурнитура поворотно – откидная

Маркировка фурнитуры для пластиковых окон помогает определить, какая именно фурнитура подойдет и какие она имеет функции. У разных производителей маркировка может отличаться, поэтому нужно брать в расчет марку, подбирая товары. Существует фурнитура предназначеная для защиты окон и пластиковых дверей от взлома, она отличается конструкцией и прочностью, имеет отдельные обозначения:

Это европейский стандарт DIN V ENV 1627, можно ознакомиться с ним более подробно отдельно. В зависимости от нумерации различается степень надежности фурнитуры.

WK1 не позволяет отжать створку руками, но не может противостоять лому. WK2 имеет более совершенные противовзломные конструкции, благодаря чему нельзя отжать створку, пользуясь ломом или другими металлическими инструментами. WK3 – самая высокая степень защиты. Окна с такой фурнитурой практически невозможно открыть с уличной стороны.

WK3 – самая высокая степень защиты. Окна с такой фурнитурой практически невозможно открыть с уличной стороны.

Фурнитура может отличаться и по классу в зависимости от того, на какой вес она рассчитана:

- I класс – выдерживает массу створки до 50 кг.

- II класс – до 80 кг.

- III класс – выдержит нагрузку до 130 кг. Она чаще всего применяется для массивных конструкций большого размера.

Маркировка окон на плане может включать не только маркировку самих окон, которые требуется установить, но и то, какая на них должна быть фурнитура, так как она ставится отдельно и может докупаться по требованиям к конкретному помещению.

к содержанию ↑

Условное обозначение открывания окон

ГОСТ требует, чтобы окна, открывающиеся тем или иным образом, имели строго определенные значения. Это помогает не только уже по рисунку понять, какая продукция перед вами, но и использовать обозначения для составления технической документации. Обозначение открывания окон выглядит так:

Обозначение открывания окон выглядит так:

- Штриховая линия обозначает, что створка открывается внутрь.

- Сплошная линия значит, что створка открывается наружу.

Разные обозначения открытия окон на чертежах

Стоит отметить, что для проектов маркировка окон на чертежах весьма важна, так как она помогает сориентироваться в планировке, рассчитать, какая расстановка мебели будет наиболее удобной, куда лучше направить открывание дверей. Типовые проекты обычно предусматривают открывание оконных конструкций внутрь помещения. Наружу могут открываться только те окна, которые расположены на первом этаже, обращены к пожарной лестнице или выходят на балкон. Если окно оборудуется створками, фрамугами, форточками.ю это также должно отображаться на плане, в том числе и то, на какую сторону они будут открываться.

Зная, как читается маркировка, вы легко сможете сориентироваться в любом плане, кроме этого, при покупке пластикового окна всегда будете точно знать, что за продукция перед вами, какой она имеет стеклопакет и какими техническими характеристиками обладает.

Китай Производитель сэндвич-панелей для чистых помещений, Система перегородок для чистых помещений, Поставщик потолочных систем для чистых помещений

Горячие продукты

Свяжитесь сейчас

Видео

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Видео

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Видео

Свяжитесь сейчас

Свяжитесь сейчас

Популярные продукты

Видео

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Рекомендация продавца

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Видео

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Видео

Свяжитесь сейчас

Видео

Свяжитесь сейчас

Свяжитесь сейчас

Свяжитесь сейчас

Профиль компании

{{ util. each(imageUrls, функция(imageUrl){}}

each(imageUrls, функция(imageUrl){}}

{{ }) }}

{{ если (изображениеUrls.length > 1){ }}

{{ } }}

| Вид бизнеса: | Производитель/фабрика и торговая компания | |

| Основные продукты: | Сэндвич-панели для чистых помещений , Система перегородок для чистых помещений , Потолочная система для чистых помещений , Чистая комната .  .. .. | |

| Год основания: | 20 июня 2000 г. | |

| Площадь завода: | 16583 квадратных метра | |

| Сертификация системы менеджмента: | ИСО9001:2015 | |

| Среднее время выполнения: | Время выполнения в пиковый сезон: один месяц Время выполнения в межсезонье: один месяц |

Информация отмечена

проверяется

ТЮФ Рейнланд

Kunshan MAX Cleanroom System Co. , Ltd является государственной холдинговой компанией, которая предоставляет комплексные решения для чистых систем для биофармацевтической, аэрокосмической, электронной, пищевой, косметической, новой энергетики и других отраслей, включая проектирование, исследования и разработки, производство, установку и последующее обслуживание. -торговые услуги.

, Ltd является государственной холдинговой компанией, которая предоставляет комплексные решения для чистых систем для биофармацевтической, аэрокосмической, электронной, пищевой, косметической, новой энергетики и других отраслей, включая проектирование, исследования и разработки, производство, установку и последующее обслуживание. -торговые услуги.

Компания Kunshan MAX Cleanroom System Co., Ltd, основанная в 2000 году, за почти 20 лет развития стала крупнейшим поставщиком чистых помещений в Китае. В Китае MAX Cleanroom имеет 4 производственные базы, 6 …

Просмотреть все

Сертификаты

14 шт.

Высокотехнологичное предприятие

ИСО9001: 2015

ИСО9001:2015

Двери с сертификатом CE

Панели сертификата CE

Светодиод сертификата CE

Сертификат качества — Противопожарные окна

Сертификат качества — Противопожарная дверь

Сертификат качества — Панели

Патент на продукт

Патент на продукт

Патент на продукт

Патент на продукт

Патент на продукт

Пошлите Ваше сообщение этому продавцу

* От:

* Кому:

Мистер Эдисон Ма

* Сообщение:

Введите от 20 до 4000 символов.

Это не то, что вы ищете?

Опубликовать запрос на поставку сейчас

Operational Technology and Ghost of Malware Past

Этот пост был написан при участии Майкла Уорли из IBM Security X-Force.

Операционные технологии (OT) — сети, которые контролируют процессы промышленных систем управления — сталкиваются с более сложной задачей, чем их ИТ-аналоги, когда речь идет об обновлении операционных систем и программного обеспечения, чтобы избежать известных уязвимостей. В некоторых случаях внедрение исправления может привести к часам или дням дорогостоящего простоя. В других случаях полное смягчение последствий потребует чистых новых закупок оборудования на сумму в несколько миллионов долларов для замены уже функционирующих систем просто потому, что они изношены.

Ни для кого не секрет, что системы OT сталкиваются с этой головоломкой, и становится все более очевидным, что киберпреступники тоже знают об этой уязвимости. Хотя нет недостатка в недавних заголовках, порицающих уязвимость этих систем перед более изощренными вредоносными программами, обычно используемыми злоумышленниками сегодня, в этих разговорах упускается из виду еще одна потенциальная, но не менее серьезная угроза для OT: старые вредоносные программы все еще витают в воздухе.

Хотя нет недостатка в недавних заголовках, порицающих уязвимость этих систем перед более изощренными вредоносными программами, обычно используемыми злоумышленниками сегодня, в этих разговорах упускается из виду еще одна потенциальная, но не менее серьезная угроза для OT: старые вредоносные программы все еще витают в воздухе.

Это вредоносное ПО, для которого большинство систем было исправлено и защищено от него, иммунизируя большие участки сетей и эффективно удаляя старые вредоносные программы с радаров ИТ-команд (и заголовков). Два примера такого старого вредоносного ПО включают Conficker и WannaCry.

Несмотря на то, что эти типы вредоносных программ, поражающих среды OT, относительно редки, они случаются — и часто организациям приходится бороться с угрозой, о которой в значительной степени забыли.

WannaCry: бич 2017 года… и далее

Вспышка программы-вымогателя WannaCry стала переломным моментом для специалистов по кибербезопасности в 2017 году — момент времени, который многие в этой отрасли никогда не забудут. Быстро распространяющийся червь, использующий эксплойт Eternal Blue, заразил более 200 000 устройств в более чем 150 странах. С точки зрения X-Force, WannaCry — это тип программ-вымогателей, который они чаще всего встречали в организациях с OT-сетями с 2018 года, а иногда WannaCry даже мигрирует в OT-части самой сети.

Быстро распространяющийся червь, использующий эксплойт Eternal Blue, заразил более 200 000 устройств в более чем 150 странах. С точки зрения X-Force, WannaCry — это тип программ-вымогателей, который они чаще всего встречали в организациях с OT-сетями с 2018 года, а иногда WannaCry даже мигрирует в OT-части самой сети.

Одним из примеров заражения WannaCry сети OT является компания Taiwan Semiconductor Manufacturing Company (TSMC) в 2018 году. Несмотря на наличие надежных методов сегментации сети и кибербезопасности, человеческая ошибка привела к тому, что поставщик установил обновление программного обеспечения в части сети OT с помощью машина по незнанию заражена программой-вымогателем WannaCry. Поскольку ноутбук, используемый для установки программного обеспечения, был исправлен и на нем использовалась последняя версия операционной системы, он не был подвержен вымогательству, но сеть OT, с другой стороны, была очень восприимчива.

Программа-вымогатель WannaCry быстро распространилась по сети TSMC и заразила несколько систем, поскольку сеть OT включала в себя несколько непропатченных систем Windows 7. Программа-вымогатель затронула чувствительное оборудование для производства полупроводников, автоматизированные системы обработки материалов и человеко-машинные интерфейсы. Это также вызвало дни простоя, которые, по оценкам, обошлись компании в 170 миллионов долларов. CC Wei, генеральный директор компании, заявил в своем заявлении: «Мы удивлены и шокированы. Ранее мы установили десятки тысяч инструментов, и это произошло впервые». В результате инцидента компания внедрила новые автоматизированные процессы, которые с меньшей вероятностью, чем человеческая ошибка, могут привести к пропуску критического шага безопасности.

Программа-вымогатель затронула чувствительное оборудование для производства полупроводников, автоматизированные системы обработки материалов и человеко-машинные интерфейсы. Это также вызвало дни простоя, которые, по оценкам, обошлись компании в 170 миллионов долларов. CC Wei, генеральный директор компании, заявил в своем заявлении: «Мы удивлены и шокированы. Ранее мы установили десятки тысяч инструментов, и это произошло впервые». В результате инцидента компания внедрила новые автоматизированные процессы, которые с меньшей вероятностью, чем человеческая ошибка, могут привести к пропуску критического шага безопасности.

WannaCry продолжает влиять на организации с сетями OT, хотя, к счастью, X-Force сегодня наблюдает такие инциденты гораздо реже, чем в 2018 и 2019 годах, поскольку многие организации могут применять исправления или находить обходные пути для более эффективной изоляции сетей от WannaCry. .

Enter Conficker: продолжение появления в 2021 году

Старый червь — даже старше WannaCry — который X-Force наблюдал в сетях OT в 2021 году, — это Conficker. Этот червь появился в конце 2008 года, когда злоумышленники быстро использовали недавно выпущенные уязвимости в операционных системах Microsoft XP и 2000. Conficker стремится украсть и использовать пароли, а также захватить устройства под управлением Windows для работы в качестве ботнета. Поскольку вредоносное ПО является червем, оно распространяется автоматически, без вмешательства человека, и продолжает распространяться по всему миру уже более десяти лет.

Этот червь появился в конце 2008 года, когда злоумышленники быстро использовали недавно выпущенные уязвимости в операционных системах Microsoft XP и 2000. Conficker стремится украсть и использовать пароли, а также захватить устройства под управлением Windows для работы в качестве ботнета. Поскольку вредоносное ПО является червем, оно распространяется автоматически, без вмешательства человека, и продолжает распространяться по всему миру уже более десяти лет.

Conficker — иногда с другими именами и вариантами — до сих пор присутствует в некоторых системах, в том числе в средах OT. Как и в случае с WannaCry, наличие устаревших технологий и устаревших операционных систем, включая Windows XP, Windows Server 2003 и проприетарные протоколы, которые не обновляются и не исправляются так часто, как их сетевые аналоги, делают эти среды особенно уязвимыми для Conficker. Кроме того, многие устаревшие системы имеют ограниченную память и вычислительную мощность, что еще больше ограничивает возможности администраторов по защите от таких инфекций, как Conficker или WannaCry, поскольку система не поддерживает даже простую установку антивирусного программного обеспечения.

Червь Conficker особенно эффективен против компьютеров с Windows XP, особенно непатентованных версий, которые часто встречаются в средах OT. Быстро распространяющийся характер червя Conficker может стать проблемой для сетевых инженеров — после заражения каждый компьютер Windows, подключенный к сети, может быть затронут всего за один час. Поскольку многие OT-среды построены на основе архитектуры 20–30-летней давности, частично модифицированной для обеспечения возможности подключения для облегчения доступа, она обеспечивает идеальную среду даже для простейших вредоносных программ, включая Conficker.

Из-за заражения Conficker, по наблюдениям X-Force, червь способен воздействовать на интерфейсы человек-машина (HMI), которые передают сетевой трафик, первоначально предупреждая сотрудников службы безопасности о заражении. Реверс-инжиниринг вредоносного ПО X-Force червя Conficker указывает на то, что он использует уязвимость MS08-067 для первоначального заражения хоста. К счастью, в некоторых случаях вредоносное ПО Conficker — даже при наличии в средах OT — не приводило к эксплуатационным повреждениям или ухудшению качества продукта. Конечно, это может быть не для всех сетевых архитектур, на которых может появиться вредоносное ПО Conficker.

Конечно, это может быть не для всех сетевых архитектур, на которых может появиться вредоносное ПО Conficker.

Защита сетей OT от старых вредоносных программ: уроки из окопов

Несмотря на то, что во многих средах OT используется устаревшее программное обеспечение и сетевые топографии, существуют меры, которые организации могут предпринять для защиты от старых штаммов вредоносных программ, таких как WannaCry и Conficker. Часто высшим приоритетом в среде OT является максимальное время безотказной работы, оставляя мало места для обслуживания, перепроектирования, обновлений и связанных с ними простоев. Тем не менее, даже в этих пределах организации могут принять множество мер, чтобы уменьшить вероятность проникновения старых вредоносных программ, их распространения внутри сети и негативного воздействия на нее.

Некоторые из них включают:

1. Сегментация сети: микросегментация сетей в среде OT. Если разные линии не должны связываться друг с другом, нет необходимости создавать и поддерживать большую сетевую подсеть для всех систем. Повысьте надежность систем, разделив их на более мелкие подсети и ограничив трафик на границах. Кроме того, промышленная демилитаризованная зона (iDMZ) — ваш лучший союзник для разделения и сегментации сети. По возможности избегайте протокола динамической конфигурации хоста (DHCP); если вам потребуется его использовать, разместите его в подсети с наименьшей возможной сетевой маской. Настройте виртуальные локальные сети (VLAN), если это возможно.

Повысьте надежность систем, разделив их на более мелкие подсети и ограничив трафик на границах. Кроме того, промышленная демилитаризованная зона (iDMZ) — ваш лучший союзник для разделения и сегментации сети. По возможности избегайте протокола динамической конфигурации хоста (DHCP); если вам потребуется его использовать, разместите его в подсети с наименьшей возможной сетевой маской. Настройте виртуальные локальные сети (VLAN), если это возможно.

2. Знайте, что у вас есть: системы старше 20 лет, вероятно, не имеют хорошей электронной записи в базе данных управления конфигурацией (CMDB) и могут отсутствовать или иметь устаревшие схемы сети. Обратное проектирование этой информации во время инцидента непродуктивно, и обеспечение точного обслуживания активов и сетевой информации может иметь большое значение. Будьте в курсе IP-адресов, MAC-адресов, операционных систем и лицензий на программное обеспечение в вашем инвентаре активов. Изучите свою среду вплоть до даты выпуска вашего программного обеспечения. Уточните, каким пользователям разрешено входить на компьютеры в соответствии с определенными ролями; если возможно, свяжите пользователей с серийным номером машины.

Уточните, каким пользователям разрешено входить на компьютеры в соответствии с определенными ролями; если возможно, свяжите пользователей с серийным номером машины.

3. Укрепите устаревшие системы для поддержания безопасной конфигурации: удалите всех неиспользуемых пользователей и отзовите все ненужные административные привилегии, удалите все неиспользуемое программное обеспечение, отключите все неиспользуемые порты (может помочь запуск перехвата пакетов) и запретите использование этих ресурсов для личного использования. Небезопасная конфигурация конечных точек может оставить открытыми уязвимости для использования злоумышленниками или самораспространяющимися вредоносными программами. Определите неиспользуемые и нежелательные приложения и удалите их, чтобы уменьшить поверхность атаки. По возможности избегайте проприетарных протоколов, если только они не обновляются постоянно; проверять и использовать лучшие, более новые протоколы, которые стандартизированы.

4. Непрерывное управление уязвимостями. Программа управления уязвимостями позволяет организациям снизить вероятность использования уязвимостей и несанкционированного доступа к сети злоумышленником и необходима для принятия обоснованных решений по устранению уязвимостей на основе склонности к риску и требований соответствия нормативным требованиям. Все необходимые исправления, связанные с безопасностью и безопасностью, должны быть применены как можно скорее. Если невозможно исправить систему, убедитесь, что реализованы другие компенсирующие меры безопасности для снижения риска. Определите время наименьшего спроса в течение дня или недели и обязуйтесь иметь время простоя и периоды обслуживания для установки исправлений и обновлений. Регулярно проверяйте наличие рекомендаций на ICS-CERT и отмечайте, затронуты ли ваши поставщики.

Программа управления уязвимостями позволяет организациям снизить вероятность использования уязвимостей и несанкционированного доступа к сети злоумышленником и необходима для принятия обоснованных решений по устранению уязвимостей на основе склонности к риску и требований соответствия нормативным требованиям. Все необходимые исправления, связанные с безопасностью и безопасностью, должны быть применены как можно скорее. Если невозможно исправить систему, убедитесь, что реализованы другие компенсирующие меры безопасности для снижения риска. Определите время наименьшего спроса в течение дня или недели и обязуйтесь иметь время простоя и периоды обслуживания для установки исправлений и обновлений. Регулярно проверяйте наличие рекомендаций на ICS-CERT и отмечайте, затронуты ли ваши поставщики.

5. Уменьшение поверхности атаки SMB: Известно, что и WannaCry, и Conficker используют SMB. Блок сообщений сервера (SMB) — это сетевой протокол связи, используемый для предоставления общего доступа к службам в сети, таким как общие папки и принтеры. Из-за его распространенности в средах информационных технологий злоумышленники обычно используют этот протокол для бокового перемещения в скомпрометированной среде, взаимодействия с удаленными системами, развертывания вредоносных программ и передачи файлов. Более того, SMB может предоставить удобный способ обойти многофакторную аутентификацию (MFA) и удаленно выполнить код. Чтобы уменьшить поверхность атаки и общий риск, связанный с боковым смещением на основе SMB, рассмотрите следующие меры по усилению безопасности:

Из-за его распространенности в средах информационных технологий злоумышленники обычно используют этот протокол для бокового перемещения в скомпрометированной среде, взаимодействия с удаленными системами, развертывания вредоносных программ и передачи файлов. Более того, SMB может предоставить удобный способ обойти многофакторную аутентификацию (MFA) и удаленно выполнить код. Чтобы уменьшить поверхность атаки и общий риск, связанный с боковым смещением на основе SMB, рассмотрите следующие меры по усилению безопасности:

- Настройте брандмауэр Windows для ЗАПРЕЩЕНИЯ всех входящих подключений SMB к рабочим станциям. Этот элемент управления отключит входящие соединения на TCP-портах 139 и 445.

- Проведите аудит требований к серверу SMB и явным образом ОТКЛОНИТЕ входящий SMB на серверах, которым не требуется протокол как часть их функциональности.

- Рассмотрите возможность отключения устаревших версий протокола SMB и переноса бизнес-приложений на SMB версии 3.

1. Эта деятельность требует тщательного планирования и оценки рисков из-за ее потенциального влияния на бизнес-операции.

1. Эта деятельность требует тщательного планирования и оценки рисков из-за ее потенциального влияния на бизнес-операции.

6. Избегайте использования портативных носителей. Неконтролируемые портативные носители значительно увеличивают риски для устаревших сред OT, поскольку в системах OT могут не быть последних исправлений безопасности для защиты от новых методологий атак. Неконтролируемое и незащищенное использование портативных носителей может подвергнуть сеть OT риску взлома, незапланированных отключений и простоев.

- Наличие политики безопасности для безопасного использования переносных носителей в средах OT.

- В идеале строго запретить использование флешек. Если есть абсолютная необходимость в его использовании, назначьте один USB-накопитель для любого обслуживания и переформатируйте его каждый раз, когда вы его используете.

- Внедрите процессы и технические средства контроля, адекватно поддерживающие требования политики безопасности.

Элементы управления могут включать, но не ограничиваться следующим:

Элементы управления могут включать, но не ограничиваться следующим:- Каждое использование устройства документируется в журнале регистрации

- Устройства сканируются на назначенных для карантина компьютерах, чтобы обеспечить надежное антивирусное сканирование перед использованием на конечных точках OT. Убедитесь, что программное обеспечение для защиты от вредоносных программ настроено на автоматическое сканирование переносных носителей

- Контроль количества портативных мультимедийных устройств, разрешенных для использования в окружающей среде

- Отключите функции автозапуска и автозапуска для съемных носителей.

.

- Рассмотрите возможность внедрения решений Secure Media Exchange, таких как Honeywell SMX или OPSWAT MetaDefender.

7. Регулярно отрабатывайте сценарии аварийного восстановления (DR) и реагирования на инциденты (IR): планы аварийного восстановления должны быть задокументированы, должны быть доступны надежные резервные копии, а персонал OT должен понимать и хорошо знать, как следует восстанавливать систему. Упражнения IR и DR следует проводить регулярно, чтобы создать мышечную память, необходимую для надежного восстановления. Сообщите своей команде о неизбежных угрозах безопасности и сделайте их частью процесса обеспечения безопасности. В рамках любого плана у вас должна быть прямая связь с CSIRT вашей организации: ваша лучшая игра — это всегда быстрый ответ и прозрачная среда, поэтому будьте организованы и сообщайте обо всем.

Упражнения IR и DR следует проводить регулярно, чтобы создать мышечную память, необходимую для надежного восстановления. Сообщите своей команде о неизбежных угрозах безопасности и сделайте их частью процесса обеспечения безопасности. В рамках любого плана у вас должна быть прямая связь с CSIRT вашей организации: ваша лучшая игра — это всегда быстрый ответ и прозрачная среда, поэтому будьте организованы и сообщайте обо всем.

8. Используйте решения для мониторинга сети: брандмауэры, списки контроля доступа (ACL) и системы предотвращения вторжений (IPS) могут помочь внимательно следить за трафиком, проходящим через вашу сеть. Проверьте наличие новых узлов или машин, обменивающихся данными с подозрительными активами. Если вы используете систему обнаружения вторжений (IDS), убедитесь, что ваши сигнатуры обновлены. Даже при мониторинге старых вредоносных программ новые сигнатуры появляются каждый день.

Несмотря на то, что сети OT не часто заражаются более старыми вредоносными программами, такими как WannaCry или Conficker, задокументированные случаи действительно существуют, и они могут привести к дорогостоящим разрушениям и даже последствиям для безопасности.

1. Эта деятельность требует тщательного планирования и оценки рисков из-за ее потенциального влияния на бизнес-операции.

1. Эта деятельность требует тщательного планирования и оценки рисков из-за ее потенциального влияния на бизнес-операции. Элементы управления могут включать, но не ограничиваться следующим:

Элементы управления могут включать, но не ограничиваться следующим: