Пароль для домофона: Как войти в любой подъезд без ключа. Коды домофонов

- Какой код от домофона дом ру

- Как зайти в подъезд без ключа Дом ру

- Как узнать код от домофона Домру

- Как открыть домофон через дом ру

- Какой код чтобы открыть домофон

- Как прописать ключ от домофона дом ру

- Как открыть домофон с помощью мобильного телефона

- Как открыть домофон без ключа и кода

- Как узнать домофон по адресу

- Как открыть домофон CCD 20 без ключа

- Как работает домофон дом ру

- Как узнать пароль от умного дома

- Как открыть домофон дом ру через Сири

- Сколько по закону должны выдать ключей от домофона

- Почему кнопка домофона не открывает дверь

- Что значит решетка на домофоне

- Как открыть подъезд умный дом

- Где взять ключ от подъезда

- Как называется ключ который открывает подъезд

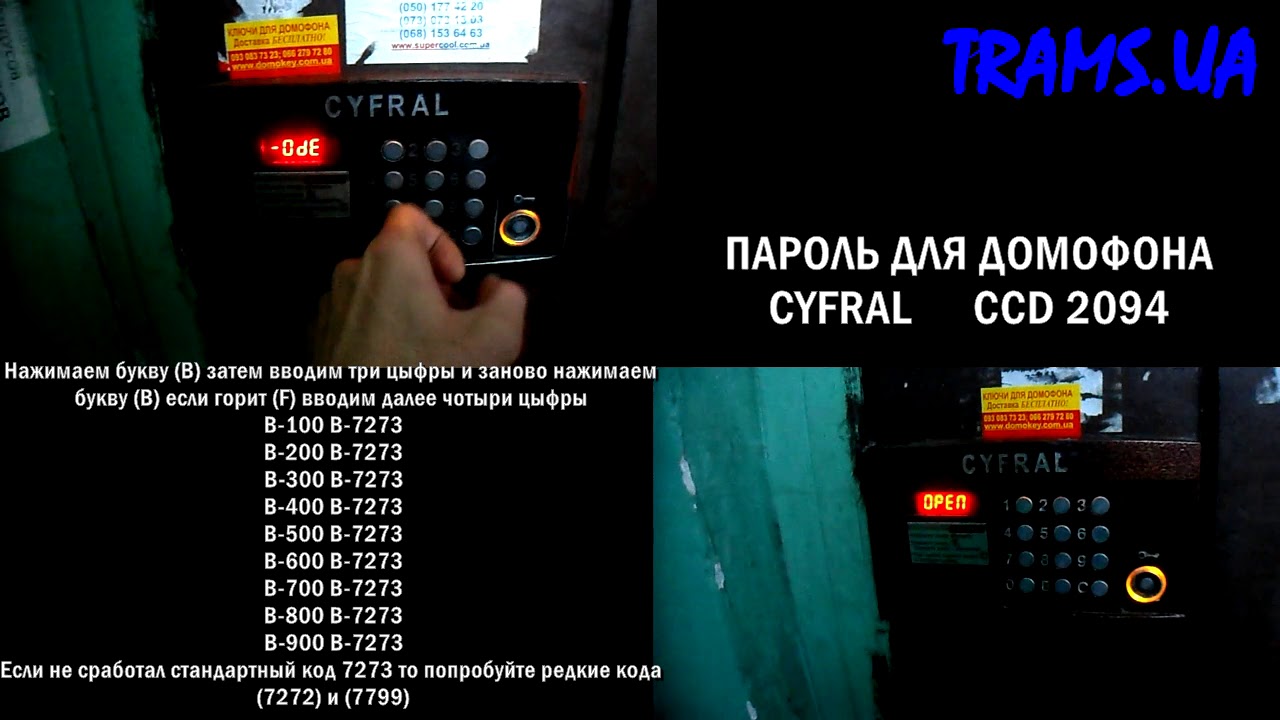

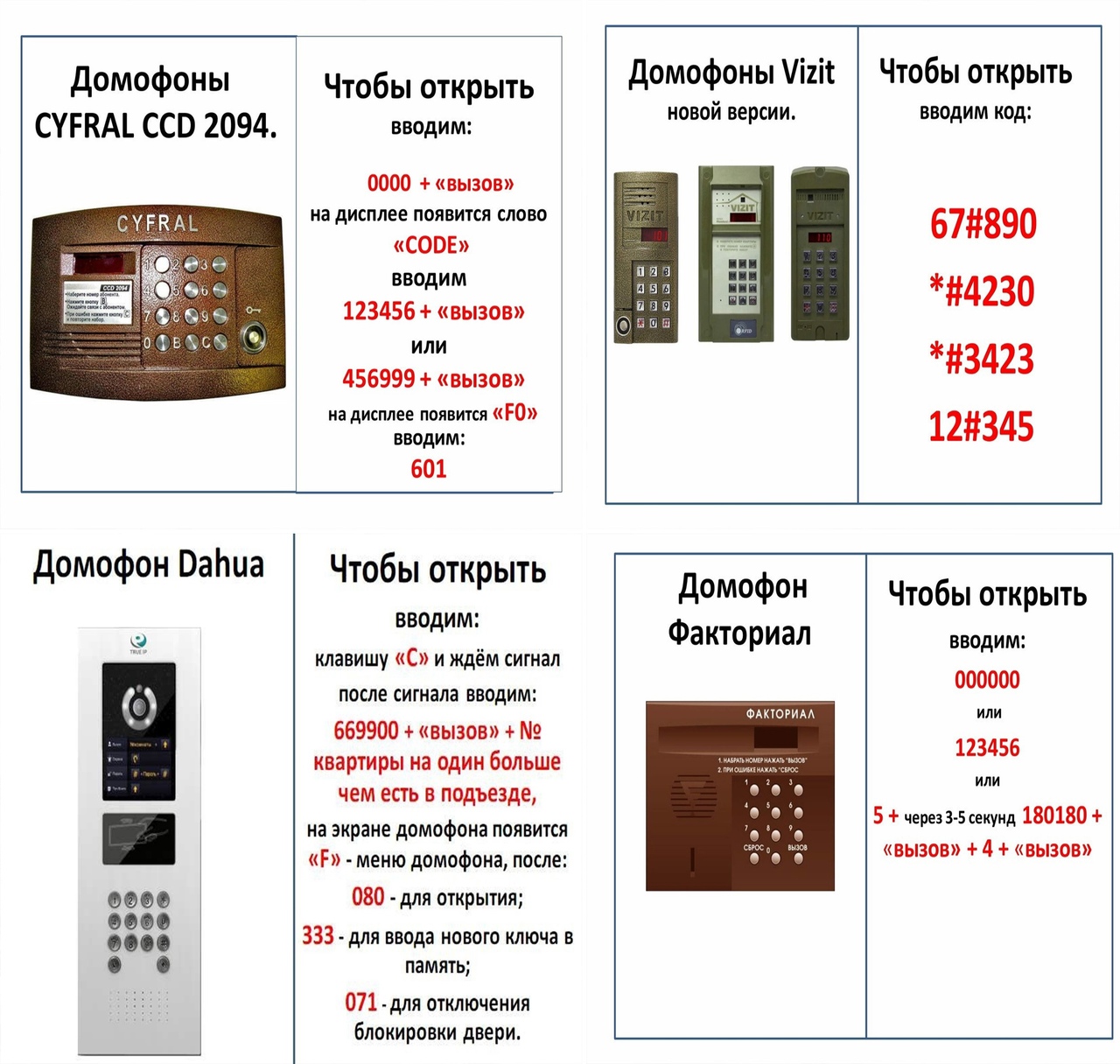

- Как узнать код домофона Cyfral CCD 2094

- Сколько стоит домофон Домру

- Как открыть домофон в квартире

- Можно ли скопировать ключ дом ру

- Как открыть любой домофон визит

- Как открыть домофон Rainmann

- Как сделать ключ для подъезда

- Зная пароли от домофонов, можно открыть любую дверь без ключа

- Бесшумный шпион среди нас: атаки на смарт-интерком

- Восстановление заводских настроек Akuvox Intercoms

Какой код от домофона дом ру

Прочее › Открыть › Домофон дом ру как открыть без ключа

Открываем любой домофон без ключа.

| Сервисный код открытия |

|---|---|

Дом ру, Бевард (Beward) | смотрите: Управление и интеграция видеодомофона Beward DKS 15120 (Дом.ru) в IP сеть |

Импульс | см.открытие домофона Импульс через режим программирования |

Кейман (Keyman) | см.доступ к режиму программирования Keyman |

Крон | Отсутствует |

- Как зайти в подъезд без ключа Дом ру: нажать кнопку «В», ввести номер квартиры и ввести код: 0 — «К» — 0 — «К» — 0 — «К» — 0 — «К», затем ввести 6666, нажать 8 и через 60 секунд дверь должна открыться.

- Как узнать код от домофона Домру: спросить у хозяев квартиры, обратиться в компанию, которая обслуживает домофон.

- Как открыть домофон через дом ру: использовать приложение «Умный Дом.

ru», смотреть видео с камеры домофона онлайн и открывать входную дверь в подъезд, нажав на кнопку в виде замка.

ru», смотреть видео с камеры домофона онлайн и открывать входную дверь в подъезд, нажав на кнопку в виде замка. - Какой код чтобы открыть домофон: при неудаче с кодом 0 — «К» — 0 — «К» — 0 — «К» — 0 — «К», можно попытаться другие коды: 11639, 6767, 9999, 3535, 12345 или 0000. Если нажать цифру 4, стираются ключи, после нажатия кнопки 3 можно ввести новый код.

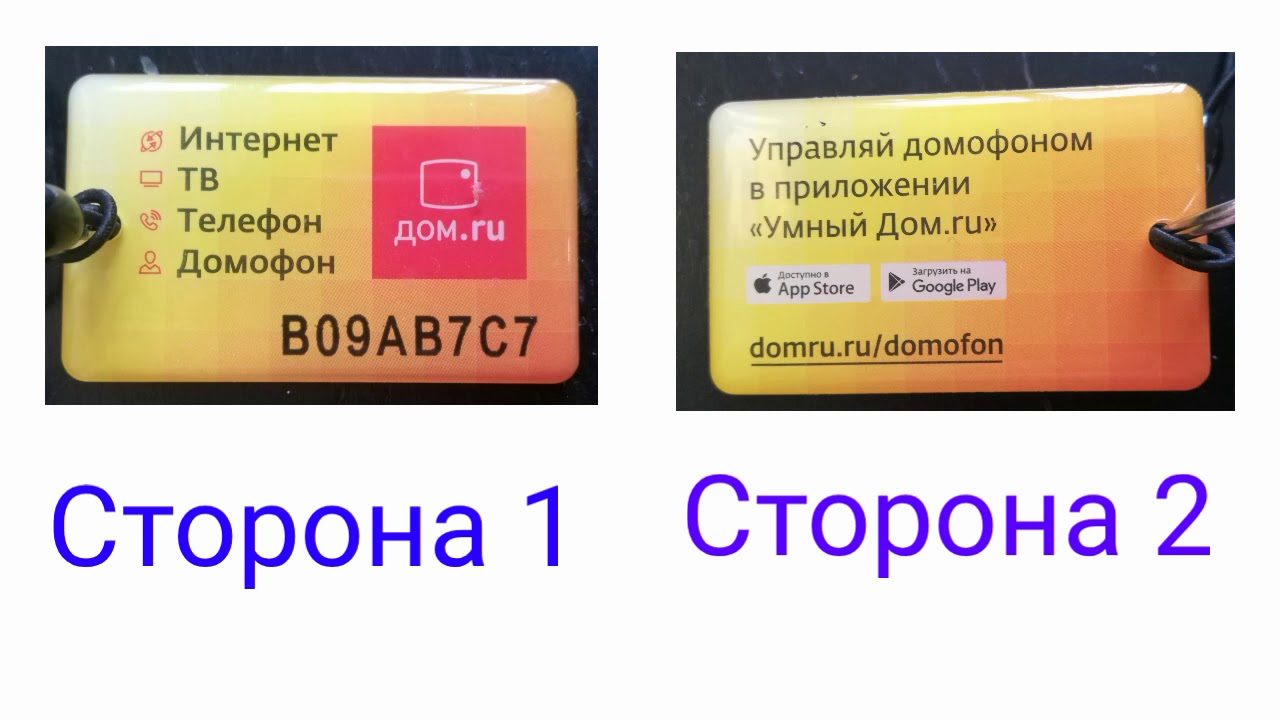

- Как прописать ключ от домофона дом ру: зайти в приложение «Умный Дом.ru», на вкладке «Еще» нажать «Умные ключи» и выбрать пункт «Добавить новый ключ», ввести уникальный код, указанный на ключе и нажать «Продолжить», после этого нажать «Добавить ключ».

- Как открыть домофон с помощью мобильного телефона: установить приложение, которое позволяет эмулировать электронные ключи, запустить приложение и отсканировать метку с домофона, сохранить созданный ключ.

- Как открыть домофон без ключа и кода: воспользоваться комбинацией 000000 или 123456.

- Как узнать домофон по адресу: прочитать информацию на табличке возле панели домофона, взять данные из приходящих счетов на оплату, обратиться в жилищную управляющую контору, просмотреть договор с управляющей жилищной компанией.

- Как зайти в подъезд без ключа Дом ру

- Как узнать код от домофона Домру

- Как открыть домофон через дом ру

- Какой код чтобы открыть домофон

- Как прописать ключ от домофона дом ру

- Как открыть домофон с помощью мобильного телефона

- Как открыть домофон без ключа и кода

- Как узнать домофон по адресу

- Как открыть домофон CCD 20 без ключа

- Как работает домофон дом ру

- Как узнать пароль от умного дома

- Как открыть домофон дом ру через Сири

- Сколько по закону должны выдать ключей от домофона

- Почему кнопка домофона не открывает дверь

- Что значит решетка на домофоне

- Как открыть подъезд умный дом

- Где взять ключ от подъезда

- Как называется ключ который открывает подъезд

- Как узнать код домофона Cyfral CCD 2094

- Сколько стоит домофон Домру

- Как открыть домофон в квартире

- Можно ли скопировать ключ дом ру

- Как открыть любой домофон визит

- Как открыть домофон Rainmann

- Как сделать ключ для подъезда

Как зайти в подъезд без ключа Дом ру

Чтобы попасть в подъезд, нужно нажать кнопку «В», ввести номер квартиры и этот код:

- Нажимаете 0 — «К» — 0 — «К» — 0 — «К» — 0 — «К».

- Вводите 6666.

- Когда на экране появится «Р», нажмите 8.

- Через 60 секунд дверь должна открыться.

Как узнать код от домофона Домру

Спросите у хозяев квартиры комбинацию. Даже если они кодом не пользуются, то знать должны и поделятся. Обратитесь в компанию, которая обслуживает домофон. По запросу владельца или прописанного жильца, при предъявлении паспорта с отметкой, в фирме предоставят информацию о коде или установят новый.

Как открыть домофон через дом ру

О приложении «Умный Дом.ru» Смотрите видео с камеры домофона онлайн и открывайте входную дверь в подъезд, нажав на кнопку в виде замка. Для этого на главной вкладке «Мой дом» нажмите на интересующий объект, откроется плеер, с возможностями.

Какой код чтобы открыть домофон

При неудаче можно попытаться открыть дверь при помощи других кодов: 11639, 6767, 9999, 3535, 12345 или 0000. Если удастся получить доступ в меню, появится возможность осуществить одну из таких операций. Если нажать цифру 4 стираются все зашифрованные ключи. После нажатия кнопки 3 можно ввести новый код.

Если нажать цифру 4 стираются все зашифрованные ключи. После нажатия кнопки 3 можно ввести новый код.

Как прописать ключ от домофона дом ру

Процесс очень прост:

- Зайдите в приложение. На вкладке «Еще» нажмите «Умные ключи» и выберите пункт «Добавить новый ключ».

- Введите уникальный код, указанный на ключе и нажмите «Продолжить», после этого нажмите «Добавить ключ».

- Подождите несколько секунд, пока ключ будет добавлен в систему контроля доступа.

- Получилось!

Как открыть домофон с помощью мобильного телефона

Для получения возможности открывать домофон при помощи смартфона, необходимо скопировать и сохранить на телефон ключ от двери домофона.Как скопировать ключ от домофона:

- Установите приложение, которое позволяет эмулировать электронные ключи;

- Запустите приложение и отсканируйте метку с домофона;

- Сохраните созданный ключ.

Как открыть домофон без ключа и кода

Чтобы открыть домофон без ключа, нужно будет воспользоваться комбинацией: 000000 или 123456. На чаще всего монтажники убирают данные комбинации, т. к. они очень простые.

На чаще всего монтажники убирают данные комбинации, т. к. они очень простые.

Как узнать домофон по адресу

Узнать, какая компания обслуживает домофон в доме, можно несколькими способами:

- прочитать информацию на табличке, размещенной возле панели домофона на двери подъезда;

- взять данные из приходящих счетов на оплату;

- обратиться в жилищную управляющую контору;

- просмотреть договор с управляющей жилищной компанией;

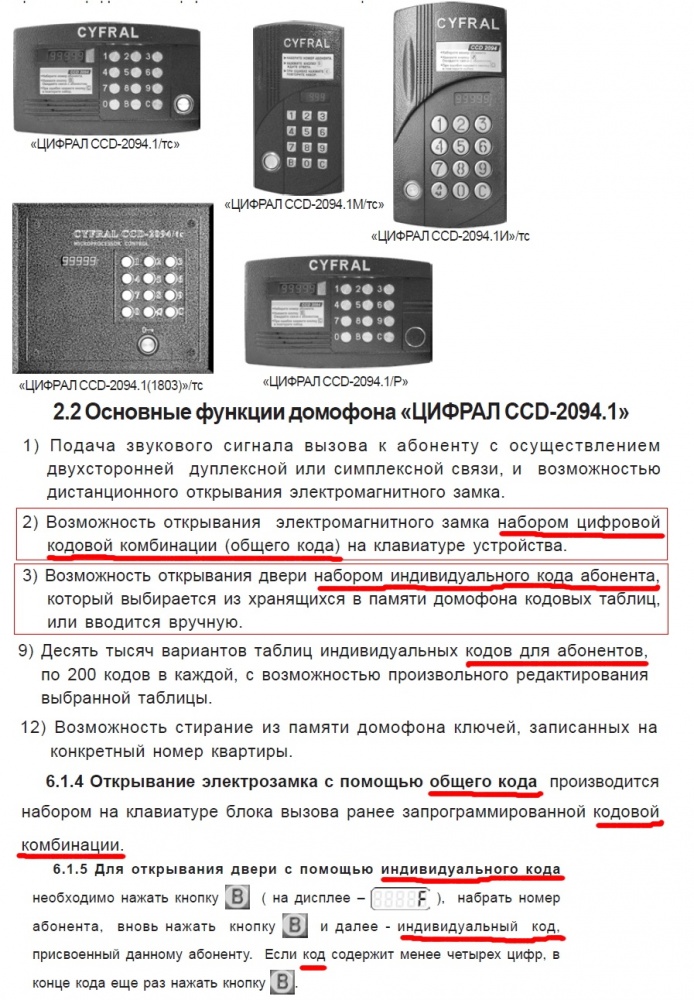

Как открыть домофон CCD 20 без ключа

Cyfral CCD-20:

- Нажмите кноаку «К»

- Введите числа «98»

- Нажмите кнопку «К»

- Введите числа «4633»

- Если все прошло успешно, дверь должна открыться

Как работает домофон дом ру

Открывайте дверь в подъезд нажатием виджета на экране смартфона: больше не нужно искать ключи в сумке. Камеры снимают в высоком разрешении — днём и ночью. Вы сможете рассмотреть лицо гостя или номер машины, припаркованной неподалёку. Приглашайте членов семьи просто по QR–коду или через СМС.

Приглашайте членов семьи просто по QR–коду или через СМС.

Как узнать пароль от умного дома

Можно через само приложение «умный дом». Под полями логин/пароль есть пункт «Забыли пароль». Вводите номер телефона, приходит смс с кодом, вводите код и новый пароль = никуда идти не надо.

Как открыть домофон дом ру через Сири

Для этого нужно настроить голосовую команду в приложении «Мой дом». Как это сделать? Заходи в приложение, во вкладке «Доступ» нажимай на «Настройки», затем выбирай «Управление командами Siri», а затем задай кодовую фразу, по которой можно будет зайти в подъезд. Все готово!

Сколько по закону должны выдать ключей от домофона

С 1 января 2023 года жителям выдается по два ключа.

Почему кнопка домофона не открывает дверь

Рассмотрим основные возможные причины неисправности: нарушена работа кнопочного микропереключателя; отсутствует электрический сигнал между элементами домофонной системы; повреждены контакты, которые соединяют кнопку с основным механизмом вызывной панели или абонентского устройства.

Что значит решетка на домофоне

Звездочка и решетка предназначаются для введения кодов программирования, а также позволяют очистить введенные цифры. Это управляющие клавиши.

Как открыть подъезд умный дом

Для того, чтобы открывать дверь из приложения, не нужно привязывать ключи. Вам нужно зайти в приложение с помощью номера договора и пароля, этого достаточно.

Где взять ключ от подъезда

Есть два варианта: обратиться в управляющую компанию или сделать дубликат в одной из мастерских по изготовлению ключей. Дубликат ключа от домофона можно сделать только по работающему образцу. Обратитесь за новым ключом в управляющую компанию, которая обслуживает ваш дом.

Как называется ключ который открывает подъезд

Официально стандарт называется Touch memory (ТМ) или iButton, это контактные ключи в корпусе MicroCAN. В «таблетках» используется протокол 1-Wire, но форматы бывают разные. В РФ это в основном ключи модели Dallas, с которыми работают домофоны Vizit, Eltis, Z-5R, С2000-2 и т.

Как узнать код домофона Cyfral CCD 2094

Домофон 2094 можно открыть двумя простыми способами:

Нажимаем на вызывной панели клавишу «В», далее вводим 0000. Смотрим на табло, при успешной активации видим надпись «On». Нажимаем кнопку 2 и магнитная защелка разблокируется. Домофон Cyfral 2094 открыт!

Сколько стоит домофон Домру

192 рубля в месяц. Причем эта услуга уже входит в тариф. Сколько жильцов ей пользуются?

Как открыть домофон в квартире

На самом деле открыть двери изнутри максимально просто — на двери расположена специальная кнопка, на которую нужно нажать и двери откроются. Обычно клавиша подсвечивается, поэтому ее достаточно просто найти даже, если в подъезде нет света. Обычно расположена кнопка на высоте до 150 сантиметров.

Можно ли скопировать ключ дом ру

Специализированные ключи от умного домофона Дом. ру. Каждый ключ уникален и имеет свой персонализированный уникальный код, который невозможно скопировать без Вашего ведома.

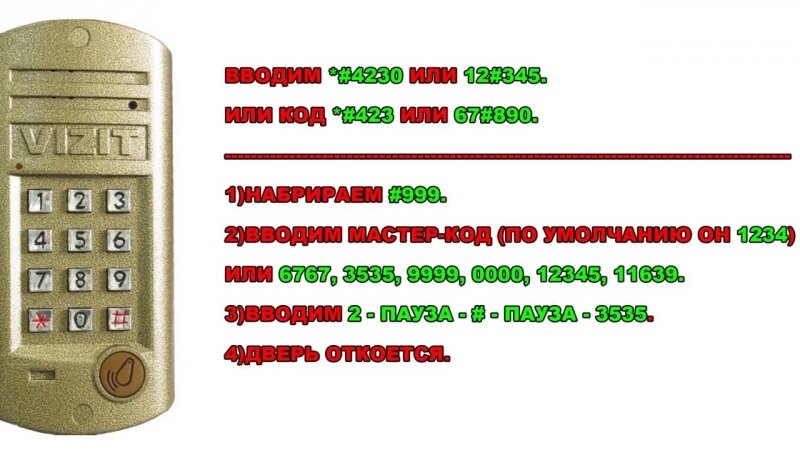

Как открыть любой домофон визит

Модели домофонов «VIZIT» можно открыть после нажатия 12#345 или *#4230. На более новых защитных устройствах этой модели следует попробовать ввести 67#890 или *#423.Методики открывания дверей с домофонами:

- Ввод комбинации 65535;

- Нажать клавишу «Вызов»;

- Ввод комбинации 1234;

- Нажать клавишу «Вызов»;

- Нажать число 8.

Как открыть домофон Rainmann

Для моделей Rainmann 2000 и тех, у кого на дисплее горит точка слева. Кнопку «ключ» + 9 8 7 6 5 4. Должен послышаться двойной писк. Затем вводим код 1 2 3 4 5 6, появится буква «P».

Как сделать ключ для подъезда

Есть два варианта: обратиться в управляющую компанию или сделать дубликат в одной из мастерских по изготовлению ключей. Дубликат ключа от домофона можно сделать только по работающему образцу. Обратитесь за новым ключом в управляющую компанию, которая обслуживает ваш дом.

- Как открыть домофон на дом ру

Зная пароли от домофонов, можно открыть любую дверь без ключа

Невозможно найти подъездную дверь в современном многоэтажном доме, которая не была бы защищена домофонным устройством. Оно очень удобно и быстро окупается. Главной функцией системы является обеспечение доступа внутрь помещения только для жильцов квартир или их гостей. Однако случаются разные ситуации и иногда необходимо открыть дверь, но некому позвонить. В таком случае попасть внутрь дома поможет пароль от домофона.

Оно очень удобно и быстро окупается. Главной функцией системы является обеспечение доступа внутрь помещения только для жильцов квартир или их гостей. Однако случаются разные ситуации и иногда необходимо открыть дверь, но некому позвонить. В таком случае попасть внутрь дома поможет пароль от домофона.

Известно, что для настройки домофона нужно иметь специальный доступ к режиму его программирования. Чтобы это сделать, необходимо набрать на цифровой клавиатуре устройства определенный пароль.

Многих интересует, как узнать этот пароль. Чтобы это сделать, нужно позвонить установщику устройства или же попробовать ввести специальные коды.

После того как человек войдет в установочный режим, он сможет открыть домофон, а также изменить настройки системы, при этом оставляя дверь закрытой.

Именно поэтому производители большинства домофонных устройств обращают особое внимание на данную часть системы. Нужно отметить, что практическая реализация управления этой системой безопасности недостаточно надежна – поэтому для открытия домофонов не всегда нужен соответствующий входной ключ. Получается, что теоретически возможно взломать любое домофонное устройство.

Получается, что теоретически возможно взломать любое домофонное устройство.

Во многих случаях причина не в ошибке производителя домофона, а в простой лени и невнимательности установщика оборудования. Все модели обладают одинаковыми секретными кодами по умолчанию. А так как во время настройки и установки охранной системы настройщики не изменяют данные коды, каждый желающий сможет открыть домофонную систему, не используя при этом входной ключ либо специализированные средства.

Нужно сразу сказать, что никому не известны абсолютно все пароли, поэтому желая узнать, как поставить новый код, это нужно учитывать, ведь нельзя раскрывать главные секреты системы.

Кроме того, надо помнить, что домофоны можно вскрывать с помощью паролей только в случае острой необходимости, ведь если же взлом осуществляется в каких-нибудь корыстных целях, то такие действия будут наказаны согласно Уголовному кодексу.

Использование универсального ключа

Проще всего открывать домофоны, используя специальный универсальный ключ. Многие компании предлагают приобрести подобные изделия за небольшую цену. Кроме того, их вполне легально выдают сотрудникам некоторых служб. Такие ключи есть у работников ЖКХ, врачей, полицейских, почтальонов, а также представителей некоторых других профессий.

Многие компании предлагают приобрести подобные изделия за небольшую цену. Кроме того, их вполне легально выдают сотрудникам некоторых служб. Такие ключи есть у работников ЖКХ, врачей, полицейских, почтальонов, а также представителей некоторых других профессий.

Они имеют специфическую форму и с их помощью можно открыть только некоторые домофоны. Не существует единственного универсального ключа или кода, ведь каждый производитель обладает собственными уникальными настройками. Если мастер не изменил их во время установки, тогда можно попробовать открыть систему без ключа.

Как можно определить пароль?

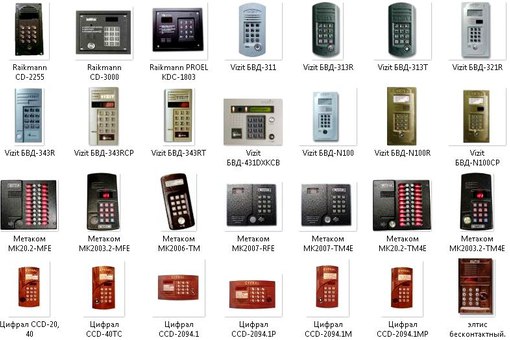

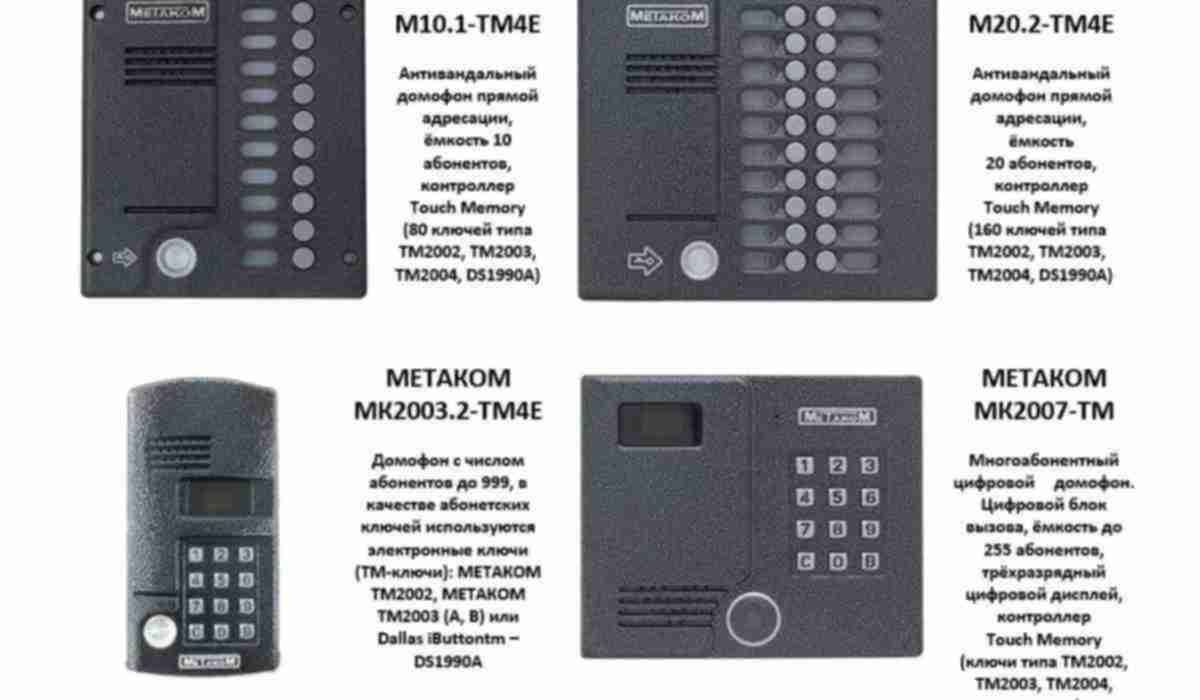

Существует множество разнообразных производителей домофонов и еще больше моделей. В каждом городе преобладает определенная марка. Внешний вид данных изделий может значительно различаться. На некоторых кроме цифр есть еще и такие знаки, как «*» и «#» или даже буквы.

Существует несколько методов, с помощью которых можно ответить на вопрос, как узнать шифр доступа. Например, если устройство выглядит немного старше своих сородичей, тогда нужно набрать комбинацию «звездочка-решетка», а затем набрать такие цифры – 4230. Есть еще и альтернативный вариант: 12, звездочка-решетка и 345.

Есть еще и альтернативный вариант: 12, звездочка-решетка и 345.

Для новых моделей домофонов нужно набрать первый вариант пароля, только без нуля, то есть: звездочка-решетка, 423. Можно еще попробовать набрать комбинацию из таких символов: 67, звездочка-решетка, а затем 890.

Если же узнать пароль на домофон не получилось, можно попробовать другие комбинации:

- Нажать кнопку звонка, а после этого набрать «100»;

- Затем еще раз нажать кнопку звонка и набрать такую комбинацию – 7273;

- Если дверь так и не поддается, можно попробовать поменять последние вводимые цифры на 2323.

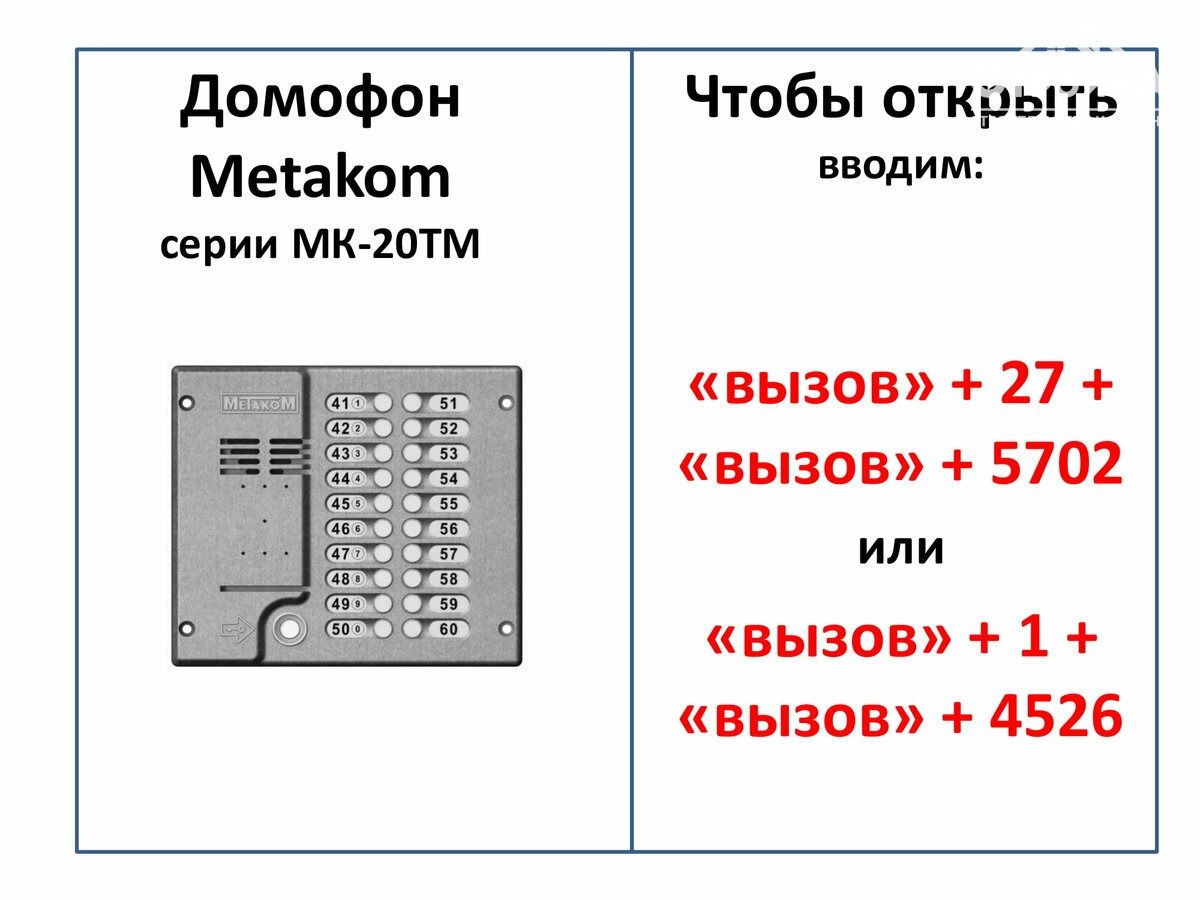

Кроме того, есть еще несколько вариантов:

- Надо нажать клавишу вызова, затем вести номер квартиры, которая считается первой в этом подъезде, потом еще раз нажать вызов и ввести такую комбинацию – 5702;

- Можно попробовать вариант: 65535 – вызов – 1234 – вызов – 8 либо 1234 – вызов – 6 – вызов – 4568.

Каждый человек, зная данные коды, сможет взломать любую подъездную дверь.

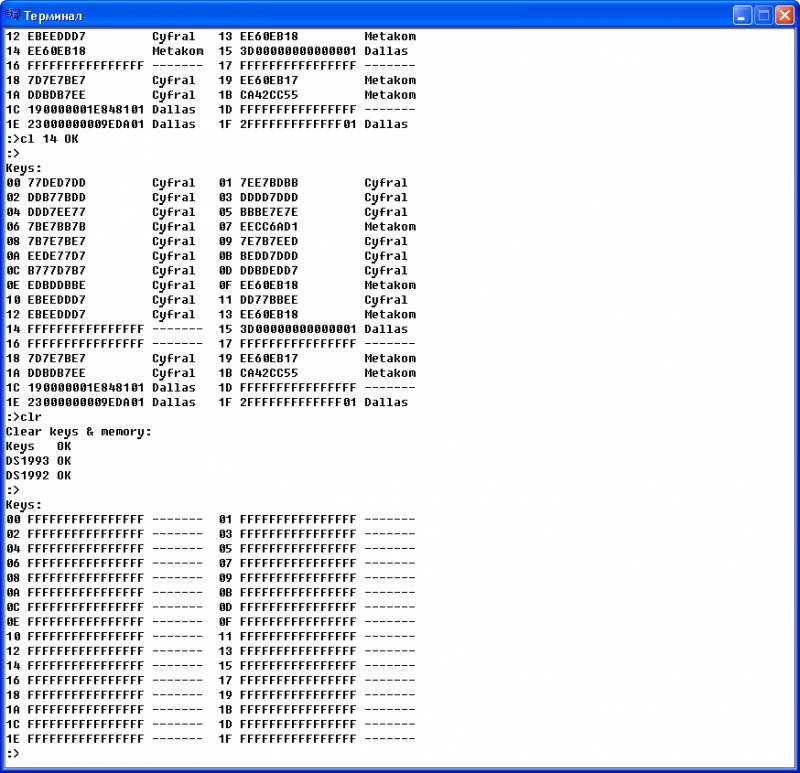

На видео – пароли от домофонов Цифрал:

Что делать, если коды не подошли?

Известно, что домофон состоит из процессора, переговорного устройства, а также магнитного механизма, который блокирует дверь. Открыть его нельзя простой грубой силой, ведь магнитное поле является слишком сильным и оно сможет выдержать даже давление, приравнивающееся к нескольким тоннам.

Получается, что дверь невозможно открыть без специального пароля или ключа. Кроме того, заниматься подбором комбинаций является довольно неблагодарным занятием. Простые десять цифр, а также пара системных кнопок, предлагают почти бесконечное количество комбинаций и невозможно угадать эти пароли. Если нужно очень быстро попасть в этот подъезд, можно наугад попробовать позвонить в какую-нибудь квартиру.

Нужно помнить, что домофонное устройство работает с помощью электричества.

В случае возникновения перебоев электроэнергии, не придется ничего открывать специально.

Альтернативным методом открытия устройства считается попытка ударить его током в считыватель ключа. Чтобы это сделать, достаточно обладать простой зажигалкой. Многие модели после подобного воздействия открывают дверь.

При наличии доступа к блоку питания, можно его попробовать отключить от электрической сети и потом опять подключить. Подобная простейшая манипуляция станет причиной серьезного сбоя системы, поэтому больше не нужно будет задумываться над тем, как определить пароль устройства. Однако стоит учитывать, что такие действия могут стать причиной серьезной поломки и потом придется ремонтировать всю систему.

На видео – открытие домофона Визит:

Бесшумный шпион среди нас: атаки на смарт-интерком

ОБНОВЛЕНИЕ, 13 марта:

Akuvox связалась с Team82, сообщив нам, что она подтвердила 13 уязвимостей, которые мы обнаружили в смарт-интеркоме E11, и пообещала обновить прошивку. для этих устройств до 20 марта.

для этих устройств до 20 марта.

В заявлении для клиентов и партнеров, отправленном Team82 по электронной почте, Akuvox сказал:

«Мы заметили недавний исследовательский отчет об уязвимостях Akuvox E11 от Claroty и соответствующие сообщения в СМИ. Как только мы подтвердили наличие уязвимостей, мы отдали приоритет их исправлению. Обновленная прошивка будет выпущена до 20 марта 2023 г. и будет доступна в базе знаний Akuvox.

«Кроме того, Akuvox строго соблюдает законы и правила во всех странах и регионах, где мы работаем, и стремится постоянно повышать безопасность продукции, чтобы соответствовать самым строгим требованиям и максимально защищать пользователей нашей продукции».

—

То, что началось как путешествие, чтобы узнать больше о новом интеллектуальном интеркоме в офисах Claroty, превратилось в масштабный исследовательский проект Team82, в ходе которого было обнаружено 13 уязвимостей в популярном Akuvox E11. Уязвимости могут позволить злоумышленникам удаленно выполнять код, чтобы активировать и управлять камерой и микрофоном устройства, красть видео и изображения или закрепиться в сети.

Содержание

Уязвимости и их основные векторы атак

Наш исследовательский путь

Изучение прошивки

Исследование уязвимостей: локальная среда

Незащищенные маршруты

Внедрение команд для Easy Pwn

Исследование уязвимостей: облачная среда

Злоупотребление SIP и несколькими учетными записями

Меры по смягчению последствий

CVE

90 021

Эмуляция веб-сервера Akuvox

Уязвимости и их основные векторы атак: 9006 7

Удаленное выполнение кода в локальной сети

Удаленная активация камера и микрофон устройства и передача данных злоумышленнику

Доступ к внешнему незащищенному FTP-серверу и загрузка сохраненных изображений и данных

Уязвимости остаются неисправленными после многих безуспешных попыток связаться и согласовать раскрытие информации с китайским поставщиком, мировым лидером в области интеллектуальных домофонов на основе SIP. Наши усилия по установлению связи с Akuvox начались в январе 2022 г., и за это время Team82 открыла несколько обращений в службу поддержки, которые были немедленно закрыты поставщиком, прежде чем наша учетная запись была окончательно заблокирована 27 января 2022 г.

Наши усилия по установлению связи с Akuvox начались в январе 2022 г., и за это время Team82 открыла несколько обращений в службу поддержки, которые были немедленно закрыты поставщиком, прежде чем наша учетная запись была окончательно заблокирована 27 января 2022 г.

Мы связались с Координационным центром CERT (CERT /CC), который также предпринял несколько безрезультатных попыток связаться с поставщиком. После нескольких месяцев неудачных попыток в декабре мы сообщили о своих выводах в CISA; CISA также не добилась успеха в работе с Akuvox и сегодня опубликовала бюллетень с описанием 13 уязвимостей, обнаруженных Team82. Последствия этих недостатков варьируются от отсутствия аутентификации, жестко закодированных ключей шифрования, отсутствия или неправильной авторизации и раскрытия конфиденциальной информации неавторизованным пользователям.

Наше исследовательское путешествие

Сезам, откройся

В прошлом году по мере роста бизнеса Claroty росло и число ее сотрудников. Очень скоро наши стартовые офисы стали слишком малы, и нам пришлось переехать в другие. Когда мы прибыли в наши сверкающие новые офисы, у дверей нас встретила новинка: умный домофон Akuvox E11.

Очень скоро наши стартовые офисы стали слишком малы, и нам пришлось переехать в другие. Когда мы прибыли в наши сверкающие новые офисы, у дверей нас встретила новинка: умный домофон Akuvox E11.

Новый домофон не очень интересен для большинства людей, но мы исследователи безопасности; мы видим камеру, подключенную к кабелю Ethernet, и наше сердце бьется быстрее.

Наша первая мысль при изучении этого нового подключенного устройства состояла в том, чтобы выяснить, может ли это сделать жизнь нашей команды проще. Например, наличие нашего исследовательского помещения рядом с ближайшим входом в офис означало, что мы тратили много времени, вставая из-за стола, чтобы впустить людей, если администратора не было рядом — не весело.

Мы решили поискать API, с помощью которого можно было бы открыть дверь; учитывая, что это умный домофон, он должен быть. К счастью, нам не пришлось копать слишком глубоко; это было правильно в документации:

API, который позволяет пользователям удаленно открывать двери, защищенные устройствами Akuvox E11.

Таким образом, мы могли бы использовать API, который принимает учетные данные для аутентификации и действие, которое в нашем случае будет заключаться в открытии двери: http://IP/fcgi/do?action=OpenDoor&UserName=XXX&Password=XXX&DoorNum=1Оттуда мы смогли написать простого Slack-бота, используя этот API, и никогда больше не вставать со стула.

Вид бота Slack, написанного Team82 с использованием API Akuvox.

Естественно, наше любопытство не было удовлетворено, и мы хотели получить ответы на дополнительные вопросы, такие как: Все ли вызовы API Akuvox защищены именем пользователя и паролем? Какие еще действия можно выполнить?

Чтобы выяснить это и вместо того, чтобы забивать производственное устройство и злить наш ИТ-отдел, мы купили собственное устройство.

Team82 приобрела Akuvox E11 для проведения исследований.

Ознакомьтесь с прошивкой

Пока мы ждали прибытия физического устройства, мы смогли загрузить прошивку онлайн:

Мы обнаружили, что микропрограмма не была зашифрована, что означает, что мы можем экспортировать ее с помощью утилиты binwalk:

Давайте извлечем его и посмотрим, что мы смогли найти:

Во-первых, это был раздел squash-fs со структурой каталогов, подобной Linux, что упростило нам возможность эмулировать и проверять прошивку.

Следующим шагом был поиск основных сервисов. Лучшим кандидатом был локальный веб-сервер, который позволил бы нам узнать, где находятся конфигурации (потому что мы могли бы проследить, где они сохранены) и какие действия можно выполнять на устройстве.

Обычно веб-сервер запускается сразу при инициализации, что упрощает поиск местоположения файла конфигурации и реализации. Поэтому мы заглянули в каталог скриптов инициализации и поискали интересные скрипты и бинарные исполнения. Наконец, мы нашли в скрипте init.sh процесс инициализации веб-сервера lighttpd и смогли продолжить наше путешествие.

Конфигурация веб-сервера находится в: /app/config/web/lighttpd.conf

Углубившись в файлы конфигурации, мы узнаем, что веб-сервер использует модуль FCGI, а страницы обслуживаются /app/bin/fcgiserver.fcgi . Реализация основных функций находится в /app/lib/libservlets.so .

Эмуляция веб-сервера Akuvox

Поскольку мы еще не получили физическое устройство, но у нас были двоичные файлы веб-сервера, почему бы просто не запустить и не выполнить их? Устройства Akuvox, как и многие другие встраиваемые устройства, работают на базе процессоров ARM. Поэтому нам нужно использовать Raspberry Pi или подобное устройство для запуска бинарных файлов в прошивке Akuvox. К счастью для нас, у нас всегда есть парочка Raspberry Pi.

Поэтому нам нужно использовать Raspberry Pi или подобное устройство для запуска бинарных файлов в прошивке Akuvox. К счастью для нас, у нас всегда есть парочка Raspberry Pi.

Raspberry Pi, используемый для эмуляции веб-сервера Akuvox E11.

Поскольку веб-сервер использует абсолютные пути для доступа к файлам, мы не сможем запускать двоичные файлы внутри корневой файловой системы RPi; все его пути будут относиться к файловой системе RPi. Это было решено с помощью chroot в каталоге «/» прошивки Akuvox; оказавшись внутри chrooted файловой системы, все пути будут относиться к файловой системе прошивки.

Процедура перехода в другую файловую систему всегда одинакова и выглядит примерно так:

> mkdir $SQUASH_FS/system $SQUASH_FS/proc $SQUASH_FS/dev $SQUASH_FS/tmp

> sudo mount -t proc /proc $SQUASH_FS/proc/

9000 2 > sudo mount --rbind /dev $SQUASH_FS/dev/

> echo 'экспорт SHELL=/system/bin/sh' >> . /system/etc/mkshrc

/system/etc/mkshrc

> sudo chroot . /system/bin/sh

Теперь, когда мы вошли в файловую систему Akuvox, мы можем запустить веб-сервер:

> /app/bin/lighttpd -D -f /app/config/web/lighttpd.conf -m /app/lib

Оттуда мы смогли просмотреть http://IP_OF_RPI и получить доступ к веб-интерфейсу Akuvox:

Веб-интерфейс Akuvox.

Исследование уязвимостей: локальная среда

Начиная с Интернета

Пароль по умолчанию для локального веб-интерфейса — admin/admin (указан в документации домофона). Нашей целью было изучить веб-сервер и найти интересные и незащищенные маршруты.

Покопавшись в основном бинарнике, мы нашли незащищенный маршрут. (CVE-2023-0354):

http://IP/fcgi/do?id=6&id=2&Operation=GetDivContent&DivName=[УДАЛЕНО]

Экран пользовательского интерфейса:

Этот маршрут используется для извлечения конфигурации устройства, которая включает информацию об устройстве и учетные данные для различных служб, встроенных в конфигурацию:

Однако пароли зашифрованы (но не облачный токен):

Посмотрим, как реализовано шифрование и не допустила ли команда разработчиков ошибок, которые могли бы помочь нам расшифровать пароли:

libcfg. so: AesAndBase64Encrypt используется для шифрования пароля с помощью жестко заданного ключа.

so: AesAndBase64Encrypt используется для шифрования пароля с помощью жестко заданного ключа.

Мы нашли пароль для расшифровки встроенной прошивки.

Несмотря на название функции (aes_decrypt), шифрование — это не знакомый вам AES, а собственный шифр (CVE-2023-0353). Поскольку код дешифрования находится в прошивке, мы можем использовать его для расшифровки учетных данных. (Fraunhofer, немецкая исследовательская организация, сообщила об этой проблеме до этого исследования. Дополнительную информацию см. здесь.)

Давайте расшифруем пароль, используемый для входа в веб:

Учетные данные — admin/admin (как мы и ожидали в нашей новой chroot-среде). Это отличный вывод, потому что это означает, что у нас есть обход веб-аутентификации для каждого устройства, доступного в сети. С помощью Censys мы обнаружили около 5000 таких устройств, подключенных к Интернету:

.

Незащищенные маршруты

Еще один интересный маршрут, который мы отредактировали:

http://IP/fcgi/do?id=8&Operation=GetDivContent&DivName=[REDACTED1]

http://IP/fcgi/do?id=8&Operation=GetDivContent&DivName=[REDACTED2] 90 005

Эти маршруты позволяют прослушивать сеть на устройстве и не требуют аутентификации. Это плохо само по себе, но еще хуже, поскольку большая часть связи с устройством не зашифрована или зашифрована должным образом, а это означает, что пароли для служб, изображений и журналов передаются в виде простого текста.

Это плохо само по себе, но еще хуже, поскольку большая часть связи с устройством не зашифрована или зашифрована должным образом, а это означает, что пароли для служб, изображений и журналов передаются в виде простого текста.

Достаточно удобно, что сгенерированные файлы конфигурации и PCAP также могут быть загружены без аутентификации.

http://IP/[УДАЛЕНО]/config.tgz

http://IP/[УДАЛЕНО]/phone.pcap

Эта информация позволила нам зафиксировать сетевую активность устройства, посмотреть все связь с облаком и с локальными сторонами. Это также позволяет нам перехватывать SIP-вызовы. Расшифровав пакеты, мы сможем воссоздать переданное видео и голос.

Внедрение команды для Easy Pwn

Получение обхода веб-аутентификации интересно, но мы исследователи. Мы видим коробку с подключенным к ней кабелем Ethernet, и мы хотим запустить на ней код. Поэтому мы искали уязвимость, которая позволяла выполнять код из веб-интерфейса.

Теперь, благодаря обходу аутентификации, у нас появилась новая широкая поверхность атаки, и мы можем исследовать маршруты, требующие аутентификации.

Изучив большую часть реализации маршрута, мы обнаружили уязвимость внедрения команд (CVE-2023-0351), которая на странице «Журнал вызовов»:

http://IP/fcgi/do?id=5&id=1:

Фактическая уязвимость находится в библиотеке libservlets.so , CPhoneBookModel::SetContDataByString функция:

libservlets.so: внедрение команды в SetContDataByString, которая анализирует входные данные от пользователя, когда контакт добавляется в список контактов.

Функция system выполняет следующее:

system("busybox mv /app/resources/www/htdocs/download/FILE_NAME.jpg /mnt/sdcard/profiles/FILE_NAME.jpg")

ИМЯ_ФАЙЛА — это имя файла изображения профиля, предоставленного пользователем. Вы не можете видеть это в пользовательском интерфейсе, потому что эта функциональность скрыта, но мы видим это, когда мы смотрим на реализацию.

Просмотрев код, мы видим, что FILE_NAME не очищен, поэтому теоретически мы можем передать любую строку, которую захотим, и она будет объединена с остальной частью команды для выполнения.

Есть некоторые ограничения:

ИМЯ_ФАЙЛА/КОМАНДАне может включать обратную косую черту или пробелы: это не проблема. Мы закодируем обратную косую черту в кодировке UTF-8 и выполним команду с расширением команды, чтобы избежать использования пробелов. Еще одно замечание: нам нужно каким-то образом просмотреть вывод, поэтому мы перенаправим вывод команды, которую хотим выполнить, на«/tmp/download»; папка, к которой можно получить доступ из Интернета по адресуhttp://IP/download/FILE.Например, команда:id > /tmp/download/id_resultстанет:$(id>$({echo,'\x2f'tmp'\x2f'download'\x2f'id_result}))FILE_NAME/COMMAND.jpgфайл должен существовать в/app/resources/ www/htdocs/download:

Давайте найдем место, куда мы можем загрузить файл на /app/resources/www/htdocs/download .

К счастью, мы нашли возможность загрузить файл JPG в модуль ContactProfile :

К счастью для нас, функция загрузки файлов не очищает имя файла, и он загружается в /приложение/ресурсы/www/htdocs/скачать

Теперь, когда файл существует, мы можем выполнить запрос с помощью команды инъекции:

Давайте завернем все это в какой-нибудь скрипт Python:

Теперь мы можем запускать выполнение произвольного кода на всех доступных устройствах.

Больше незащищенных маршрутов

В качестве бонуса мы обнаружили еще один (хорошо задокументированный) веб-интерфейс, который показывает кадры с камеры в режиме реального времени — для этого интерфейса не реализован механизм аутентификации (CVE-2023-0349).):

http: // ip: 8080/video.cgi

http: // ip: 8080/jpeg.cgi

http: // ip: 8080/picture.

Личный помощник Team82 демонстрирует только что прибывшее устройство Akuvox.

Фрагмент из документации Akuvox, демонстрирующий функцию прямой трансляции.

Это означает, что любой, у кого есть сетевой доступ (общедоступный или локальный) к устройству, может использовать этот маршрут для просмотра видео в реальном времени, снятого интеркомом. Например, в чувствительных областях, таких как медицинское учреждение, это может быть проблемой конфиденциальности, которая нарушит правила конфиденциальности пациентов.

Discovery Services

Как только наше устройство Akuvox прибыло, пришло время изучить его архитектуру:

Мы уже описали наши выводы о локальном сервере веб-конфигурации и веб-интерфейсе, теперь нам нужно взглянуть на его инструмент обнаружения IP Scanner.

IP-сканер

— это приложение для Windows. Загрузка доступна здесь. Его цель - поиск в локальной сети устройств Akuvox:

Глядя на вывод Wireshark, мы видим, что это не знакомый протокол обнаружения. Кроме того, похоже, что полезная нагрузка зашифрована. Чтобы понять структуру протокола и то, как он шифруется, мы должны изучить либо приложение Windows, либо двоичный файл, который отвечает протоколу на самом устройстве. Мы выбрали последнее.

Кроме того, похоже, что полезная нагрузка зашифрована. Чтобы понять структуру протокола и то, как он шифруется, мы должны изучить либо приложение Windows, либо двоичный файл, который отвечает протоколу на самом устройстве. Мы выбрали последнее.

Во-первых, давайте посмотрим на реализацию шифрования:

И снова мы видим жестко закодированные пароли для расшифровки данных пакета. Однако на этот раз используется типичный AES:

.

Итак, у нас есть все, чтобы расшифровать содержимое пакета. Давайте сделаем это:

Это сообщение в формате xml. Судя по его структуре, существует несколько типов сообщений. Давайте продолжим просмотр двоичного файла, чтобы увидеть, есть ли более интересные типы сообщений.

Посмотрите на это:

Может быть? Сообщение, используемое для выполнения команды? Без аутентификации?

У нас есть код, который анализирует сообщение, так что мы можем его создать! Вот что у нас получилось:

Итак, мы написали быстрый PoC-скрипт для отправки нашей команды по проприетарному протоколу.

Работает! У нас есть выполнение произвольной команды на каждом устройстве в локальной сети. Прохладный.

Перейдем к облаку.

Исследование уязвимостей: облачная среда

Картинки и облачная среда: что может пойти не так?

SmartPlus, мобильное приложение, позволяет пользователю удаленно управлять домофоном.

Еще одна функция — экран действий:

С помощью этой функции мы можем просматривать все интересные «действия» в приложении. Если включено, движение возле камеры домофона можно считать активностью. Как только кто-то проходит мимо домофона, устройство делает снимок и загружает его на удаленный адрес. Вот как мы можем видеть все действия в приложении. Конечно, наш лабораторный интерком не подключен к настоящей двери, а люди — мои мягкие игрушки.

Откуда берутся эти картинки и где они хранятся?

Помните, существует функция прослушивания трафика на интеркоме. Включив его, мы можем увидеть, что происходит, когда делается снимок:

Включив его, мы можем увидеть, что происходит, когда делается снимок:

Итак, это плохо…

Каждый раз, когда открывается дверь на любом Akuvox (домофоне) в мире, изображение отправляется на FTP-сервер компании. Используется один пользователь «akuvox» и, следовательно, один пароль для аутентификации. Кроме того, он хранится в корневом каталоге сервера. Более того, имя образа включает MAC-адрес, который является идентификатором устройства.

Хорошо, может быть, это не так уж и плохо. Можем ли мы перечислить каталог?

Мы можем, что означает, что злоумышленник может получить доступ к FTP-серверу с любого FTP-клиента и увидеть имена загруженных изображений, а значит, может загрузить определенные изображения с сервера по имени.

Злоупотребление SIP и несколькими учетными записями

Используя уязвимость FTP, мы можем видеть изображения с любых устройств, но можно ли активировать эту функцию и включить определенные камеры? Помните, хотя у нас есть выполнение произвольного кода, позволяющего нам делать снимки с устройств, подключенных к Интернету, и устройств в локальной сети, как насчет устройств за NAT?

Лучшим местом для поиска возможности включения конкретной камеры был протокол инициации сеанса (SIP). SIP — это протокол связи, используемый для сеансов связи в реальном времени между двумя или более участниками по IP-сетям. SIP управляет сеансами мультимедийной связи, такими как голосовые и видеозвонки, обмен мгновенными сообщениями и онлайн-игры.

SIP — это протокол связи, используемый для сеансов связи в реальном времени между двумя или более участниками по IP-сетям. SIP управляет сеансами мультимедийной связи, такими как голосовые и видеозвонки, обмен мгновенными сообщениями и онлайн-игры.

SIP также является открытым стандартным протоколом и широко используется для приложений передачи голоса по IP (VoIP). Он работает по модели «запрос-ответ» и основан на архитектуре «клиент-сервер». SIP-клиенты могут инициировать сеансы связи, отправляя SIP-запросы на SIP-сервер, который затем перенаправляет запросы в соответствующее место назначения.

SIP устанавливает мультимедийные сеансы с участием нескольких участников посредством использования SIP-прокси и SIP-серверов, которые управляют связью и маршрутизацией данных между участниками.

Примерно так это работает:

Источник: Википедия

Один человек звонит другому, и они могут обмениваться по IP как голосом, так и видео. В контексте Akuvox E11 администратор может позвонить на принадлежащий ему домофон с помощью мобильного приложения:

.

Мы хотели знать, что произойдет, однако, если они вызовут другой домофон Akuvox, который не связан с их учетной записью?

Мы проверили это с помощью внутренней связи в нашей лаборатории и еще одной у входа в офис. Каждый домофон связан с разными учетными записями и разными сторонами. На самом деле мы смогли активировать камеру и микрофон, сделав SIP-звонок с учетной записи лаборатории на переговорное устройство у двери.

Проблема связана с отсутствием проверки авторизации. Платформа не проверяет, является ли вызывающий абонент владельцем пограничного устройства, поэтому с помощью SIP можно звонить на любой домофон и, как следствие, получать видео- и аудиопоток (CVE-2023-0348). Это тот же класс ошибок, что и в 2019 году.Уязвимость Apple FaceTime, которая позволяла пользователям слышать звук с iPhone, на который они звонили, до того, как вызов FaceTime был принят.

На этом мы остановились и решили раскрыть уязвимости. К сожалению, координация между Team82 и Akuvox пошла не по плану, как вы можете видеть на временной шкале ниже.

К сожалению, координация между Team82 и Akuvox пошла не по плану, как вы можете видеть на временной шкале ниже.

Хронология раскрытия информации Akuvox

23 января 2022 г.: Начинаются попытки первоначального раскрытия информации; Akuvox не опубликовал безопасный адрес электронной почты или веб-страницу безопасности продукта.

24 января 2022 г.: На адрес [email protected] отправлено письмо с просьбой предоставить контактные данные для раскрытия уязвимостей.

24 января 2022 г.: Заявка в службу поддержки № 10125 открыта

25 января 2022 г.: Наша заявка в службу поддержки № 10125 была закрыта без объяснения причин 90 005

26 января 2022 г.: Мы отправили еще одно электронное письмо по адресу [email protected] и объяснили, что не ищем вознаграждение за обнаружение ошибок, а просто пытаемся ответственно раскрыть уязвимости.

Мы также добавили подробное описание уязвимостей и запросили подробную информацию о том, как нам лучше сообщать об этом Akuvox.

Мы также добавили подробное описание уязвимостей и запросили подробную информацию о том, как нам лучше сообщать об этом Akuvox.26 января 2022 г.: Открыта еще одна заявка в службу поддержки

27 января 2022 г.: Новая заявка в службу поддержки была снова закрыта без объяснения причин. Кроме того, Akuvox заблокировал наш аккаунт, и мы не смогли открыть новые тикеты.

27 января 2022 г.: Мы отправили отчет через CERT/CC

8 февраля 2022 г.: CERT/CC сообщила нам, что пытается связаться с поставщиком

22 февраля 2022 г.: CERT/CC сообщил нам, что многочисленные попытки связаться с поставщиком были безрезультатны.

3 марта 2022 г.: В адрес Akuvox было отправлено подробное электронное письмо, в котором объяснялось, что мы несколько раз пытались связаться с ними и подробно изложили свои намерения.

Нет ответа.

Нет ответа.22 марта 2022 г.: CERT/CC рекомендовала нам попытаться связаться с адресом электронной почты, связанным с идентификатором FCC (/FCC-ID/2AHCR-VPR49G/). Мы написали на этот адрес и не получили ответа.

5 декабря 2022 г.: Дело передано в ICS-CERT. Они также безуспешно пытались связаться с Akuvox.

Март. 3 февраля 2022 г.: ICS-CERT и CERT/CC подтверждают, что они неоднократно пытались связаться с поставщиком, но не получили ответа.

9 марта 2023 г.: публичное раскрытие.

Примечание. Похоже, Akuvox устранил проблему с правами доступа к FTP-серверу. Они отключили возможность перечисления его содержимого, чтобы злоумышленники больше не могли перечислять файлы.

Меры по смягчению последствий

Несмотря на то, что Akuvox не признала многочисленные попытки раскрытия информации, предпринятые Team82 и другими, мы по-прежнему рекомендуем ряд мер по смягчению последствий.

Во-первых, нужно убедиться, что устройство Akuvox в организации не подключено к Интернету, чтобы отключить текущий вектор удаленной атаки, доступный злоумышленникам. Однако администраторы, скорее всего, потеряют возможность удаленного взаимодействия с устройством через мобильное приложение SmartPlus.

В локальной сети организациям рекомендуется сегментировать и изолировать устройство Akuvox от остальной части корпоративной сети. Это предотвращает любое боковое движение, которое может получить злоумышленник, имеющий доступ к устройству. Мало того, что устройство должно находиться в своем собственном сегменте сети, связь с этим сегментом должна быть ограничена минимальным списком конечных точек. Кроме того, должны быть открыты только порты, необходимые для настройки устройства; мы также рекомендуем отключить UDP-порт 8500 для входящего трафика, так как протокол обнаружения устройства не нужен.

Наконец, мы рекомендуем изменить пароль по умолчанию, защищающий веб-интерфейс. На данный момент пароль слабый и включен в документацию к устройству, которая находится в открытом доступе.

На данный момент пароль слабый и включен в документацию к устройству, которая находится в открытом доступе.

CVE

CVE-2023-0355

CWE-321: использование жестко закодированного криптографического ключа

CVSS v3: 6.5

CVE-2023-0354

90 002 CWE-306: Отсутствует аутентификация для критической функции

CVSS v3: 9.1

CVE-2023-0353

CWE-257: Хранение паролей в восстанавливаемом формате

CVSS v3: 7.2

CVE-2023-0352

CWE-640: слабый механизм восстановления забытого пароля

CVSS v3: 9.1

CVE-2023-0351 900 05

CWE-94: ввод команды

CVSS v3: 8.8

CVE-2023-0350

CWE-646: зависимость от имени файла или расширения внешнего файла

CVSS v3: 6.5

CVE-2023-0349

90 002 CWE-862: Отсутствует авторизация

CVSS v3: 7.5

CVE-2023-0348

CWE-284: ненадлежащее управление доступом

CVSS v3: 7.5

CVE-2023-0347

CWE-200: раскрытие конфиденциальной информации неавторизованному субъекту

CVSS v3: 7. 5 90 005

5 90 005

CVE-2023-0346

CWE-287: неправильная аутентификация

CVSS v3: 7.5

CVE-2023-0345

CWE-798: использование жестко запрограммированных учетных данных

CVSS v3: 9.8

9000 2 CVE-2023-0344

CWE-912 : Скрытая функциональность

CVSS v3: 9.1

CVE-2023-0343

CWE-329: Генерация прогнозируемого вектора инициализации (IV) в режиме цепочки блоков шифрования (CBC)

CVSS v3: 6.5

Восстановление заводских настроек Akuvox Intercoms

90 395

Печать

Поделиться

Темный

Light

Краткое содержание статьи

Поделиться отзывом

Спасибо, что поделились своим отзывом!

Сценарий

Интерком-устройства Akuvox поддерживают заводские настройки. Эта функция в основном используется в таких ситуациях, как сброс забытых паролей, очистка кеша после обновления новой прошивки и ремонт неисправного устройства и так далее. В зависимости от различных сценариев, домофон Akuvox можно сбросить с помощью оборудования, экрана устройства, веб-страницы устройства или других инструментов.

В зависимости от различных сценариев, домофон Akuvox можно сбросить с помощью оборудования, экрана устройства, веб-страницы устройства или других инструментов.

Инструкция по эксплуатации

Модели с поддержкой аппаратного сброса: A01, серия E12, серия E21, X916С, Х915.

Модели, поддерживающие сброс экрана устройства: Домофоны: X916S, X915, серия R29, R27, R28. Внутренние мониторы: C313, C315, C317, C319, IT82, IT83.

Модели, поддерживающие сброс веб-страницы устройства: все модели.

Модели, поддерживающие сброс скрытых веб-страниц: A092-V3S, E11-V3S, R20-V3S, R28-T30.

Устройства Akuvox также можно сбросить из Akuvox SmartPlus Cloud, если устройство подключено к облаку. Уровень приоритета — «Облако» > «Локальное устройство».

Процедура эксплуатации

Сброс на экране устройства

- Для домофонов Android X916, X915 и R29 с сенсорным экраном

- Коснитесь Наберите , введите 9999, а затем 3888 для входа на страницу настроек.

- Нажмите Восстановить и нажмите Подтвердить .

- Для домофонов R27/R28 Linux без сенсорного экрана

- Нажмите * 2396# для входа на страницу настроек системы.

- Нажмите клавишу ВВЕРХ или ВНИЗ, чтобы выбрать Системные настройки.

- Выберите Restore Default и введите код администратора (по умолчанию 2396) или проведите картой администратора (только если вы ранее добавили карту администратора), чтобы восстановить заводские настройки устройства.

Для внутренних мониторов

1. Вкладка Дополнительно>Настройки>Дополнительно и введите пароль (по умолчанию 123456), чтобы войти в интерфейс расширенных настроек;

2. Вкладка Восстановление/сброс и перезагрузка и нажмите Подтвердить для сброса устройства к заводским настройкам.

Сброс на платформе SmartPlus Cloud

- Войдите на портал дистрибьютора или установщика.

- Перейдите в раздел Устройство>Настройка и нажмите Once Autop .

- Введите Config.Autoprovision.RESET_FACTORY.Enable =1 в поле и нажмите Submit .

Сброс через Диспетчер ПК (V 1.1.0.6)

- Для внутренних мониторов:

Запустите PCmanager.exe и введите имя пользователя и пароль, которые по умолчанию admin.

Выберите Upgrade > Basic > RESET_FACTORY Включите параметр и нажмите Submit .

Убедитесь, что устройства и ПК находятся в одном сегменте сети. И инструмент будет искать устройства автоматически.

Выберите устройства, которые необходимо восстановить до заводских настроек, нажмите «Выбрать путь» для сохранения системных журналов и нажмите «Отправить», чтобы восстановить заводские настройки устройств.

- Для домофонов:

- Запустите PCmanager.exe и введите имя пользователя и пароль, по умолчанию admin;

- Постоянно нажимайте значок Диспетчера ПК в верхнем левом углу 10 раз и введите имя пользователя и пароль (по умолчанию admin и admin) на всплывающей странице входа разработчика.

- Выберите Door > Upgrade > Basic , нажмите Group Setting , нажмите New Group в последующем всплывающем окне введите заводские настройки имени действия (или любое другое имя, которое вам нравится) и сохраните конфигурацию. Эта новая группа будет добавлена в меню выбора слева.

- Выберите новые добавленные заводские настройки, нажмите New Configuration и введите заводские настройки (или любые другие) в Display Name и Config.Autoprovision.RESET_FACTORY.Enable 900 04 в Команда .

Нажмите Добавить под полем Option и настройте значение и параметр, например, установите параметр как отключенный, отвечающее значение 0 и параметр, который необходимо включить, отвечающее значение 1. Сохраните конфигурацию.

Нажмите Добавить под полем Option и настройте значение и параметр, например, установите параметр как отключенный, отвечающее значение 0 и параметр, который необходимо включить, отвечающее значение 1. Сохраните конфигурацию.

Затем вы увидите, что конфигурация успешно добавлена.

5. Закройте вышеуказанную страницу. Выберите параметр Upgrade > Basic > factory settings , выберите Command Value для включения, установите флажок рядом с именем и нажмите 9.0003 Отправить .

- Убедитесь, что устройства и ПК находятся в одном сегменте сети. И инструмент будет искать устройства автоматически.

- Выберите устройства, которые необходимо восстановить до заводских настроек, нажмите Выберите путь для сохранения системных журналов, а затем нажмите Отправить для сброса устройств к заводским настройкам.

- Аппаратный сброс

- Найдите кнопку/отверстие сброса на задней крышке.

- Для устройства с физической кнопкой: нажмите и удерживайте ее около 5 секунд, чтобы восстановить настройки устройства по умолчанию.

ИЛИ для устройства с отверстием для сброса: проткните отверстие иглой примерно на 5 секунд. См. рисунок ниже.

Примечание

- Для серии E21 кнопка сброса находится на основной плате.

- Сброс на скрытой веб-странице

- Убедитесь, что устройство и ваш компьютер находятся в одной локальной сети. Получите IP-адрес устройства и введите http://IP-адрес/fcgi/do?id=9958 в браузере.

- Экспортируйте файл ключа устройства и предоставьте его техническим инженерам Akuvox, после чего вы получите от них файл unlock.bin.

- Перейдите на страницу http://IP_address/fcgi/do?id=9958 , импортируйте файл unlock.bin, и вы сможете сбросить пароль.

- Сброс с помощью Akuvox Upgrade Tool

- Сообщите свой MAC-адрес техническому инженеру Akuvox, и он предоставит вам зашифрованный безопасный код, созданный с помощью MAC-адреса и Akuvox Upgrade Tool.

- Убедитесь, что на вашем ПК есть только один доступный сетевой адаптер и отключен брандмауэр. Убедитесь, что устройство и ПК находятся в одном сегменте сети.

- Запустите средство обновления Akuvox.

- Выберите доступный сетевой адаптер и подтвердите его.

- Инструмент автоматически выполнит поиск устройства.

- Введите mac устройства в столбце MAC.

- Скопируйте безопасный код из столбца "Безопасный код".

- Нажмите Сброс , чтобы перезагрузить устройство.

- Сброс на веб-странице устройства

- Войдите на веб-страницу. Имя пользователя и пароль по умолчанию — admin.

В случае возникновения перебоев электроэнергии, не придется ничего открывать специально.

В случае возникновения перебоев электроэнергии, не придется ничего открывать специально. Мы также добавили подробное описание уязвимостей и запросили подробную информацию о том, как нам лучше сообщать об этом Akuvox.

Мы также добавили подробное описание уязвимостей и запросили подробную информацию о том, как нам лучше сообщать об этом Akuvox. Нет ответа.

Нет ответа.

Нажмите Добавить под полем Option и настройте значение и параметр, например, установите параметр как отключенный, отвечающее значение 0 и параметр, который необходимо включить, отвечающее значение 1. Сохраните конфигурацию.

Нажмите Добавить под полем Option и настройте значение и параметр, например, установите параметр как отключенный, отвечающее значение 0 и параметр, который необходимо включить, отвечающее значение 1. Сохраните конфигурацию.